ランサムウェア 事例|2022年

今回の記事では2022年のランサムウェア事例について紹介します。

なお、ランサムウェアの事例をランサムウェアの種類や企業別に紹介した記事は下記をご参照下さい。

目次

2022年のランサムウェア攻撃の動向

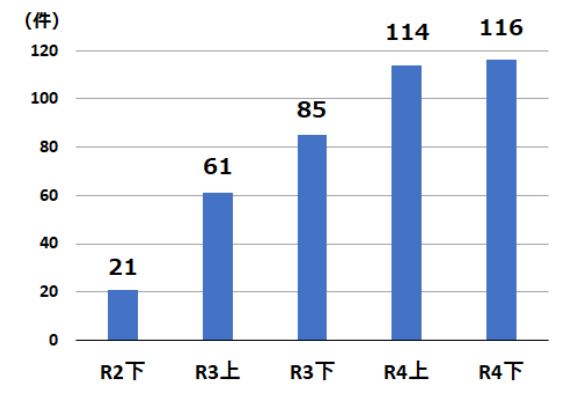

警察庁の2023年3月16日付発表の「令和4年におけるサイバー空間をめぐる脅威の情勢等について」の資料によると、「2022年中に警察庁に報告されたランサムウェアによる被害件数は230件(前年

比で57.5%増加)と、令和2年下半期以降、右肩上がりで増加し、その被害は、企業・団体等の規模やその業種を問わず広範に及び、国内の自動車関連企業では生産・販売活動等の停止等を余儀なくされ、医療機関においては、電子カルテシステムに障害が発生し、手術の延期や外来診療及び救急外来の受け入れが一時停止するなど、これら社会インフラの機能の停止や低下により、国民生活及び社会経済活動に多大な影響が生じた」と公表しています。

出典:「令和4年におけるサイバー空間をめぐる脅威の情勢等について」

サイバー攻撃の脅威(2022年)

資料によると、サイバー空間の脅威情勢として下記を掲げています。

- ランサムウェアによる感染被害が拡大する中、サプライチェーン全体の事業活動や地域の医療提供体制に影響を及ぼす事例が確認された。

- 政府機関や国内企業等の運営するウェブサイトが一時閲覧不能になる事案が発生し、親ロシアのハッカーが犯行をほのめかす声明を発表した。

- サイバー空間における探索行為等とみられるアクセス件数は継続して高水準で推移している。

サイバー攻撃の手口(2022年)

手口としては、「データの暗号化のみならず、データを窃取した上、企業に対し『対価を支払わなければ当該データを公開する』などと対価を要求する二重恐喝(ダブルエクストーション)の手口が多くを占める。また、感染経路は、令和3年に引き続き、インターネットに公開されたVPN機器等のぜい弱性や強度の弱い認証情報等を悪用し、組織のネットワークに侵入した上でランサムウェアに感染させる手口が多くみられた」と公表し、二重恐喝型の事例が多かったことが分かります。

小島プレス工業へのサイバー攻撃の事例

2022年度の代表的なサイバー攻撃の事例として、トヨタ自動車のサプライヤーの1社である、小島プレス工業へのサイバー攻撃の事例を紹介します。

概要

2022年3月1日、トヨタ自動車の主要サプライヤーの1社として自動車の内外装部品を生産する小島プレス工業(愛知県豊田市)が、マルウエアの感染被害を公表。この影響からトヨタ自動車に加えグループの日野自動車、ダイハツ工業が同日の一部生産を見合わせ。

被害内容

今回のサイバー攻撃によりトヨタ自動車は国内全14工場28ラインの稼働停止を余儀なくされ、販売・生産データを基に大まかに計算したところでは、コストは計約3億7500万ドルに上ったものと試算。当初の危機が去った後も、小島プレス工業の事業が以前に近い状態に戻るまでに数カ月かかったとされている。

経緯と対応

- 2022年2月26日 21時頃 当社ファイルサーバーにて障害の発生を検知

- 2022年2月26日 23時頃 障害発生したサーバの再起動後にウィルス感染と脅迫メッセージの存在を確認

- 2022年2月27日 未明 外部専門家協力のもと、さらなる攻撃予防のための取引先および外部とのネットワークを遮断

- 2022年2月27日 終日 全サーバを停止後、生産活動にかかるサーバのシステム稼働可否を確認し、一部復旧

- 2022年2月28日 日中 ネットワーク遮断前に授受したデータをもとに生産活動を計画通り継続

- 2022年2月28日 夕刻 翌日分の生産活動に必要な取引先とのデータ授受の代替手段を検討したが、対応が困難と判断し、関係取引先へ連絡

その後の対応において、同社は影響範囲の特定などのため、社内サーバーを一旦全て停止。停止したサーバーの一部を再稼働させ、代替手段によってトヨタ自動車の工場は3月2日に稼働を再開した。一方で、小島プレス側のシステムは全面復旧に至るまでには数ヵ月かかったとされている。

原因

本事例はサプライチェーンを狙った攻撃として知られるところである。ハッカーは、サードパーティー事業パートナーのシステムに侵入し、そこから小島プレスのファイルサーバーにアクセスした。同社の広報担当によれば、2022年2月26日の21時までに一部のサーバーとコンピューター端末のデータが暗号化されたという。ウィルス感染は同日23時頃に検知。ハッカーは身代金の要求を送ってきたが、小島プレス工業のエンジニアはハッカーとのいかなる通信にも応じなかったと広報担当は話した、とのことである。

東映アニメーションへのサイバー攻撃事例

概要

東映アニメーションは2022年3月7日に「当社ネットワークへの不正アクセスによるシステム障害発生に関するお知らせ」を発表。同年3月6日同社のネットワークが第三者による不正アクセスを受けたことを確認し、社内システムを停止することを決定した、としている。

被害内容

同年4月28日の同社の不正アクセスによるシステム障害についての調査結果によると被害内容は下記の通りである。

- ドラゴンクエスト ダイの大冒険:3月19日~4月9日までは再放送4回を実施。4月16日より再開(第73話)。

- デリシャスパーティ♡プリキュア:3月13日~4月10日までは過去のプリキュア映画作品の分割放送(3回)と再放送2回を実施。4月17日より再開(第6話)。

- デジモンゴーストゲーム:3月20日~4月10日までは再放送4回を実施。4月17日より再開(第22話)。

- ONE PIECE:3月20日~4月10日までは再放送4回を実施。4月17日より再開(1024話)。

- ドラゴンボール超スーパーヒーロー:4月14日より制作再開。東映(映画配給会社)が映画公開日を4月22日から6月11日に変更。

不正アクセスを受け、社内サーバやパソコン上の一部がランサムウェアに感染しデータが暗号化。この影響により、約1ヵ月間、通常業務や作品制作の一部に遅延が生じたとしている。

ネットワーク侵害の経緯

同社のネットワークが侵害された経緯として、同社従業員が業務上必要なソフトウェアを外部ウェブサイトよりダウンロードしたところ、ランサムウェアの侵入の起点となるソフトウェアが同時にダウンロードされるよう外部ウェブサイトが改竄されていたことが判明。その後、3月6日に社内ネットワークへの第三者による不正アクセスを確認した経緯である。

参考:当社ネットワークへの不正アクセスに関する調査結果のお知らせ(2022年4月28日)

大阪急性期・総合医療センターのサイバー攻撃事例

概要

大阪府立病院機構 大阪急性期・総合医療センターは2022年10月、ランサムウェアによるサイバー攻撃を受け、電子カルテなどが暗号化され、外来診療や各種検査の停止を余儀なくされた。原因や再発防止策を検討する有識者による調査委員会は、2023年3月28日に報告書を公表した。

被害内容

大阪急性期・総合医療センターは、900近い病床を備える地域の中核病院である。被害状況は下記の通り。

- 電子カルテを含む総合情報システム:基幹システムサーバーの大部分がランサムウェアにより暗号化。PC端末(院内に約2,200台)も不正アクセスの痕跡あり。全てのサーバ、端末をクリーンインストール基幹システムサーバ再稼働に43日間、部門システム含めた全体の診療システム復旧に73日間を要す。

- 診療制限:2022年11月の診療実績 新入院患者数:558人(前年同月比33.3%)、延入院患者数:10,191人(前年同月比52.9%)初診患者数 :465人(前年同月比17.9%)、延外来患者数:15,744人(前年同月比61.6%)

- 被害額:調査・復旧費用で数億円以上。診療制限に伴う逸失利益として十数億円以上を見込む

経緯

被害の経緯としては、同病院に給食を提供する事業者と病院はデスクトップ画面を遠隔操作するためのRDP(Remote Desktop Protocol)で接続されていた。それを伝って攻撃者は、「病院内のHIS(Hospital Information System:医療情報システム)にも侵入。認証情報を搾取しながら院内に設置している業務サーバーにログインし、感染を広めていった、とされる。

調査結果から推定される攻撃者の手順は下記の通りである。

- 給食事業者に侵入

- 給食事業者内探索・情報窃取

- 病院給食サーバー侵入

- 病院内のシステム情報の窃取

- 他サーバー侵入

- クライアントへのログオン試行

- ランサムウェア感染

感染の要因として、「給食事業者が設置・運営する給食システムに、情報基盤構築事業者がリモート保守のために設置したVPN機器の脆弱性」「給食事業者内データセンターのID・パスワードが脆弱」だったことなどが挙げられている。

参考:大阪急性期・総合医療センター 情報セキュリティインシデント調査報告書 概要

海外事例:BlackCatランサムウェアによる被害でオーストリア自治体がシステムを停止した事例

概要

オーストリアのカリンシア州当局は、BlackCatランサムウェアグループ(別名ALPHV)による攻撃被害で州内の行政サービスに深刻な影響が生じていることを公表。攻撃者からは暗号化されたコンピュータシステムのロックを解除するために500万ドルもの和解金を要求した。

被害内容

攻撃によるシステム障害の影響で、パスポート発行や交通違反システムの発見システムなど州内の様々なサービスの提供に支障が生じた。カリンシア州当局は予防措置として管轄する約3,700のシステムを停止しし、電子メールサービス、裁判所、行政事務用の電話回線の一部が機能しない状況に陥った。

ALPHV/BlackCatについて

ALPHV/BlackCatは2021年11月にランサムウェア集団として出現。BlackCatは2022年の初めにモンクレールやスイスポート航空貨物取扱サービスプロバイダーなど著名な企業やブランドを攻撃。FBIは、2022年第一四半期末までに、BlackCatは世界中で少なくとも60の組織に新融資、最も活発かつ危険なランサムウェアプロジェクトの1つとしての地位を獲得すると予想した警告通知を発表した。

参考:BlackCat/ALPHV ransomware asks $5 million to unlock Austrian state

まとめ

今回の記事では2022年のランサムウェア被害事例を紹介しました。ご参考になれば幸いです。