ランサムウェア 事例 【2023年】

前回記事ではランサムウェアの事例をランサムウェアの種類や企業別に紹介しました。

今回記事では、2023年に発生したランサムウェア攻撃の被害事例や概要について解説していきます。

目次

2023年のランサムウェア攻撃の動向

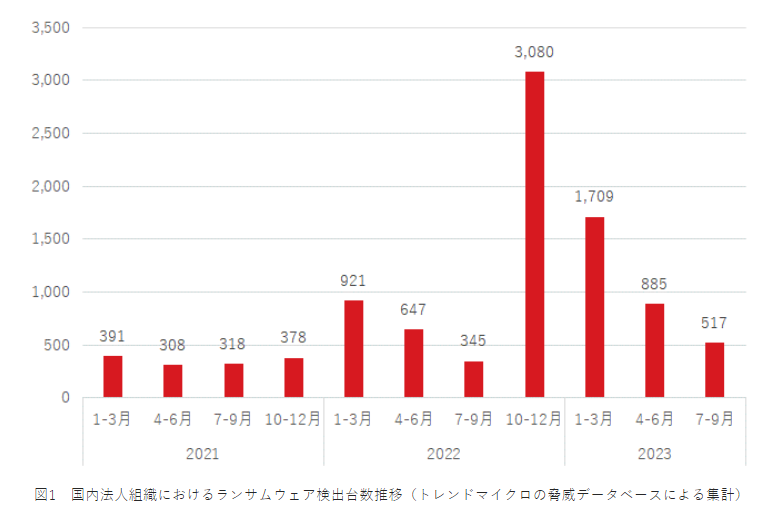

トレンドマイクロの調査によると、2023年はランサムウェア攻撃の被害報道が目立った一年と総括しています。国内のランサムウェアの検出台数について2022年10-12月が突出して多いですが、以降も高い水準で推移しております。

2023年のランサムウェア攻撃で特筆すべき被害事例は、名古屋港の港湾コンテナターミナルの管理システムがランサムウェア攻撃により停止した事例です。

以降では、名古屋港の港湾コンテナターミナル管理システムのランサムウェア被害の事例を皮切りに、2023年のランサムウェア被害の事例を紹介していきます。

名古屋港の港湾コンテナターミナル管理システム(NUTS)のランサムウェア被害事例

名古屋港のランサムウェア攻撃の事例 概要

2023年7月26日に名古屋港運協会から、ランサムウェア攻撃によるシステム障害についての発生から復旧までの経緯や調査結果などが公表されました。調査の結果、リモート接続機器の脆弱性を確認、この脆弱性の悪用により不正アクセスを受けたと考えられること、またデータセンター内にあるNUTS(名古屋港統一ターミナルシステム)の全サーバーが暗号化されたことを確認している、との公表がありました。

https://meikoukyo.com/wp-content/uploads/2023/07/0bb9d9907568e832da8f400e529efc99.pdf

障害発生から復旧までの経緯

発表された詳細な経緯は下記の通りです。

2023年7月4日

- 6時30分頃:NUTSシステムの作動が停止したことを確認

- 7時15分頃:状況を確認後、システム保守会社およびシステム開発会社へ復旧作業を依頼

- 7時30分頃:システム専用のプリンターからランサムウェアの脅迫文書が印刷される

- 8時15分頃:サーバーが再起動できないことが判明

- 9時00分頃:愛知県警察本部サイバー攻撃対策隊(以下、愛知県警)に通報。ランサムウェアに感染した可能性があるとの見解

- 14時00分頃:物理サーバー基盤および全仮想サーバーが暗号化されていることが判明

- 18時00分頃:ランサムウェアに感染の可能性が高まったことから、愛知県警と今後の対応について協議

2023年7月5日

- 7時頃:システム復旧の進捗から、ターミナル作業再開目標を7月6日8時30分と設定

- 12時頃:名古屋港運協会よりプレス発表。内容は、ランサムウェアへの感染であることが判明としたことと、復旧のめどを7月5日18時、作業再開の目標を7月6日8時30分とすること

- 21時頃:バックアップデータからウイルスを検知。ウイルス駆除を開始することとなり、システム復旧が翌日となることが確実になる

2023年7月6日

- 7時15分頃:バックアップデータの復元が完了したが、システムのネットワーク上に障害が発生

- 14時15分頃:ネットワーク障害が解消。バックアップデータとヤード在庫の整合性を確認。準備が整ったターミナルから作業を再開することにする

- 15時頃:飛島ふ頭南側コンテナターミナル(TCB:飛鳥コンテナ埠頭株式会社) 作業再開

- 16時30分頃:鍋田ふ頭コンテナターミナル (NUCT:名古屋ユナイテッドコンテナターミナル株式会社)バンプール作業再開

- 17時頃:NUTS WEB 稼働再開

- 17時20分頃:鍋田ふ頭コンテナターミナル CY(コンテナヤード)作業再開

- 18時15分頃:飛島ふ島東側(NCB、飛島ふ頭北、飛島ふ頭南の各コンテナターミナル、名古屋港埠頭株式会社)作業再開

ランサムウェア被害の影響

本ランサムウェア攻撃により大規模なシステム障害が発生しました。この障害により、トレーラーを使ったコンテナ搬出入作業が中止に追い込まれ、7月6日の午後に一部のターミナルで作業が開始されるまで完全に搬出入ができない事態に陥りました。また、システムの全面復旧には3日必要だった。

総取扱貨物量日本一を誇る港湾事業の停止は、経済活動に広く影響を及ぼしたと言われています。トヨタ自動車を始め、日本の基幹産業の中枢を担う企業が集積する中部圏の物流を支える拠点である名古屋港のシステムは社会インフラとも言え、このような社会インフラがサイバー攻撃により数日でも停止する事態は国内でも初めての事例で、相当なインパクトを与えました。このような事態を重く見た政府は、国土交通省において「コンテナターミナルにおける情報セキュリティ対策検討委員会」を設置しました。

名古屋港のランサムウェア 感染経路・問題点

「コンテナターミナルにおける情報セキュリティ対策検討委員会」の報告によると、感染経路は以下の3点とまとめています。

- 指定ユーザのみ利用可能な仮想専用線たる VPN6機器からの侵入

- 外部記憶媒体である USB メモリからの持ち込み

- NUTS と港湾運送事業者間とのネットワーク連携で運用しているNAT7変換による NUTS への接続からの侵入

名古屋港のランサムウェア 感染の問題点

また、本被害における問題点として下記4点を挙げています。

○保守作業に利用する外部接続部分のセキュリティ対策が見落とされていたこと

○サーバ機器及びネットワーク機器の脆弱性対策が不十分であったこと

○バックアップの取得対象と保存期間が不十分であったこと

○システム障害発生時の対応手順が未整備であったこと 等

LockBit(ロックビット)とは

名古屋港運協会は具体的な攻撃元を明言はしていないものの、今回の名古屋港へのサイバー攻撃はLockBitによるものだと言われています。

ロックビットとは2019年ころから活発に攻撃を行っているハッカー集団で、既知の脆弱性やフィッシングメール経由でマルウェアに感染させ、企業のPCやサーバーに保存されている重要情報を暗号化し、身代金を支払わなければ暗号化を解除しない、というランサムウェア攻撃を行います。

ロックビットは、「LockBit 2.0」や「LockBit 3.0」など進化を続けており、常に新しい攻撃手法を採用しています。また、サービスとしてのランサムウェア(RaaS)として提供されている点も特徴です。多少技術力が低くてもランサムウェア攻撃が可能であり、攻撃者はロックビットをアンダーグラウンドで提供されているサービスとして利用している点からも、広がりやすいと言えます。

エーザイ株式会社のランサムウェア攻撃被害事例

2023年6月6日、エーザイ株式は同社グループのサーバーの一部が暗号化されるランサムウェア被害が発生したと発表しました。

経緯としては、同年6月3日深夜にエーザイグループの複数のサーバーで被害を確認。直ちに外部専門家の協力のもと調査を開始し、全社対策本部を立上げた上、物流システムなど国内外の一部の社内システムをサーバーから切り離しました。

なお、被害内容に関して、情報流出や身代金の要求の有無などについて、調査中でコメントできない、としています。

日本コンクリート工業のランサムウェア攻撃被害事例

日本コンクリート工業は2023年7月7日にランサムウエア感染被害の調査結果を発表しました。

感染原因としては、以下の3点を発表しています。

- 外部攻撃者によるファイアウォール VPN 機能の既知の脆弱性を衝いた不正アクセス。

- 不正アクセスは 5 月 3 日(水)から開始され、5 月 5 日(金)深夜に本格化。

- 攻撃者はネットワークに侵入後、パスワード総当たり攻撃で管理者パスワードを取得、情報資産にログインし順次ランサムウェアによる暗号化を展開。

感染被害の状況としては、調査対象サーバー15 台中 11 台が暗号化され、また、PC は 100 台中 5 台にアクセスを試みた形跡が認められたものの、全台は感染していないことを確認。暗号化されたファイルの復号(暗号の解除)は不可能(現時点で復号のためのキー情報が解明されていない)、と発表しています。

被害内容に関して、データの流出に関して、大量のデータ持ち出しに関する痕跡はなく、具体的な情報漏えいの事実は確認されていないとしています。

ヤマハのランサムウェア攻撃被害事例

2023年6月16日、ヤマハは米国子会社であるヤマハ・コーポレーション・オブ・アメリカ(YCA)において、社内ネットワークへの第三者による不正アクセスを受け、情報漏えいがあったことを2023年6月15日に確認したことを発表しました。

経緯としては、現地時間6月4日に業務用のサーバが停止知る障害が発生、強迫するメッセージが残されており、ランサムウェアによる被害を確認したとしています。その後調査を進めた結果、日本時間の6月15日に情報が外部へ流出したことが分かったとしており、取引先に関する情報などが含まれている可能性があるとして詳細調査中、と発表しています。

感染原因としては、リモートアクセスで実際に利用するIDやパスワードを何らかの方法で攻撃者により特定され、内部ネットワークへ侵入されたものとみられています。なお、特定された背景などは分かっておりません。

まとめ

今回の記事では2023年のランサムウェア被害事例を紹介しました。ご参考になれば幸いです。