AndroidやWindows端末に感染するマルウェアがウイルス対策ソフトメーカーの偽サイトで拡散

2024年5月23日海外のセキュリティコンサルティンティング、EDRを提供するTrellixは、脅威アクターがウイルス対策ソフトを提供する、Avast、Bitdefender、Malwarebytes の正規のウイルス対策ソリューションを装った偽の Web サイトを利用して、Android および Windows デバイスから機密情報を盗むマルウェアを拡散していることを注意喚起しました。

目次

対象の偽サイト

対象の偽サイトは本物のサイトに見えるドッペルゲンガードメインを利用し、サイトの内容も本物のウイルス対策ソフトのメーカーが手掛けるソリューションに見えるようにしています。

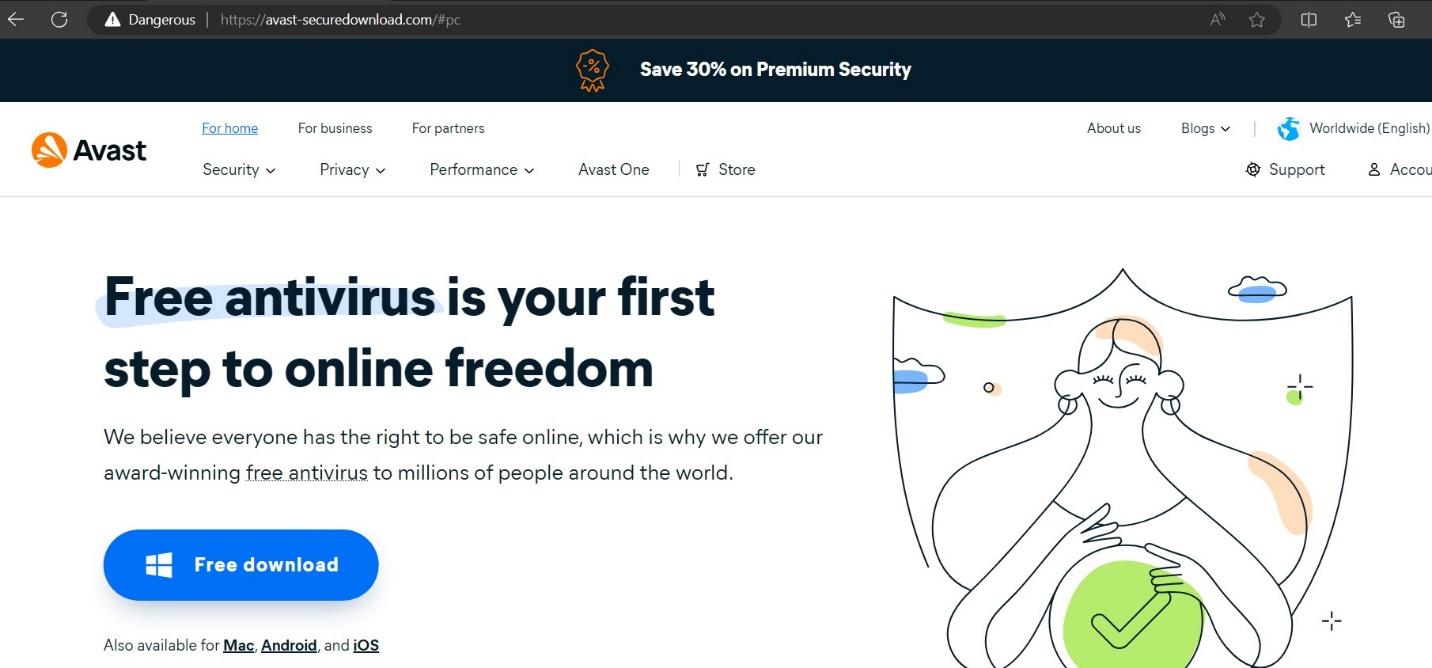

ウイルス対策ソフトを提供する「Avast」に偽装したサイト

ドメインavast-securedownload[.]comとして検知

このサイトはAndroidパッケージファイル(「Avast.apk」)の形で情報窃取型マルウェア「SpyNote」やトロイの木馬を配信するために使用されます。

インストールされると、SMSメッセージや通話履歴の読み取り、アプリのインストールと削除、スクリーンショットの撮影、位置情報の追跡、さらには暗号通貨のマイニングなど、侵入的な権限を要求します。

※画像引用:trellix

ウイルス対策ソフトを提供する「Bitdefender」に偽装したサイト

ドメイン bitdefender-app[.]comとして検知

「Lumma」というマルウェアを展開するZIPアーカイブファイル(「setup-win-x86-x64.exe.zip」)を配信するために利用される。

※画像引用:trellix

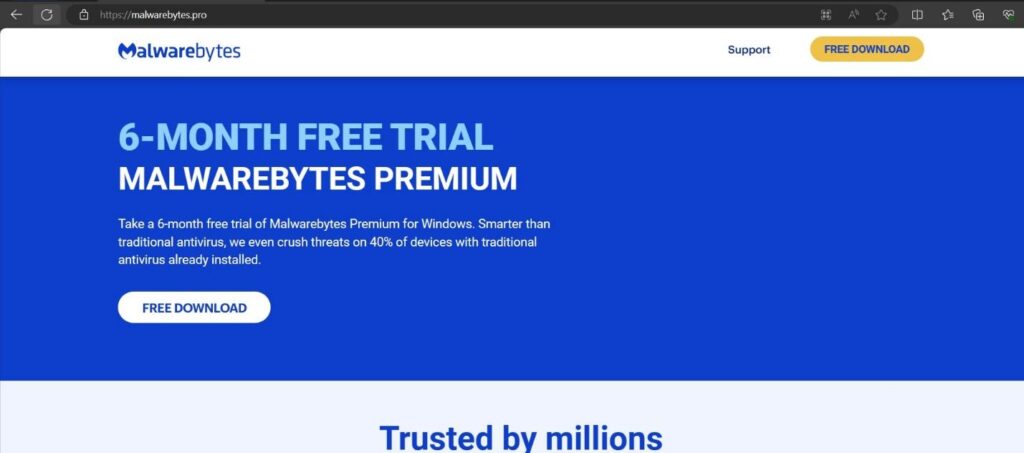

ウイルス対策ソフトを提供する「Malwarebytes」に偽装したサイト

ドメイン malwarebytes[.]proとして検知

情報窃取型マルウェアを展開するRARアーカイブファイル(「MBSetup.rar」)を配信するために使用されます。

※画像引用:trellix

Trellixに偽装した悪意のあるバイナリ

前述した偽サイト以外にも、AMCoreDat.exeというTrellixに偽装したバイナリも発見され、現在調査中としています。

拡散経路

現時点で拡散経路は特定されていませんが、過去の同様のキャンペーンでは

・グーグルやBingなどの広告(マルバタイジング攻撃)

・SEOのポイズニング

※脅威アクターが偽サイトへの流入を増やす為に、意図的に検索順位を上げ本物の情報に偽装する手段

・海賊版ソフトのダウンロードサイト

偽サイトへの対策

具体的な対策は以下になります。

・ドメインの2重チェック

・海賊版サイトの利用をしない

・強力なセキュリティソリューションの導入

・EDRなどを導入している場合は、メーカーへダウンロードしたソフトウェアの正当性を確認する

以下関連記事

がトレンドに-200x200.png)