Google Play(グーグルプレイ)でマルウェアが混入されたアプリが550万回ダウンロードされる

2024年5月27日 ゼロトラストソリューションを提供するZscalerは、マルウェアやアドウェアを配布する悪質な Android アプリが Google Play(グーグルプレイ) を通じて 550 万回以上インストールされていることが確認された事を発表しました。その中で「Anatsa (別名 TeaBot) 」マルウェアの活動が急増している事を指摘しています。

目次

「Anatsa (別名 TeaBot) 」マルウェアとは

Anatsaは銀行口座やクレジットカード情報の窃取を目的とした「バンキング型トロイの木馬」の一種です。主にヨーロッパの 650 以上の金融機関のアプリケーションを標的としています。

最近の分析では、脅威アクターがドイツ、スペイン、フィンランド、韓国、シンガポールのバンキング アプリケーションにターゲットを拡大していることが指摘されています。

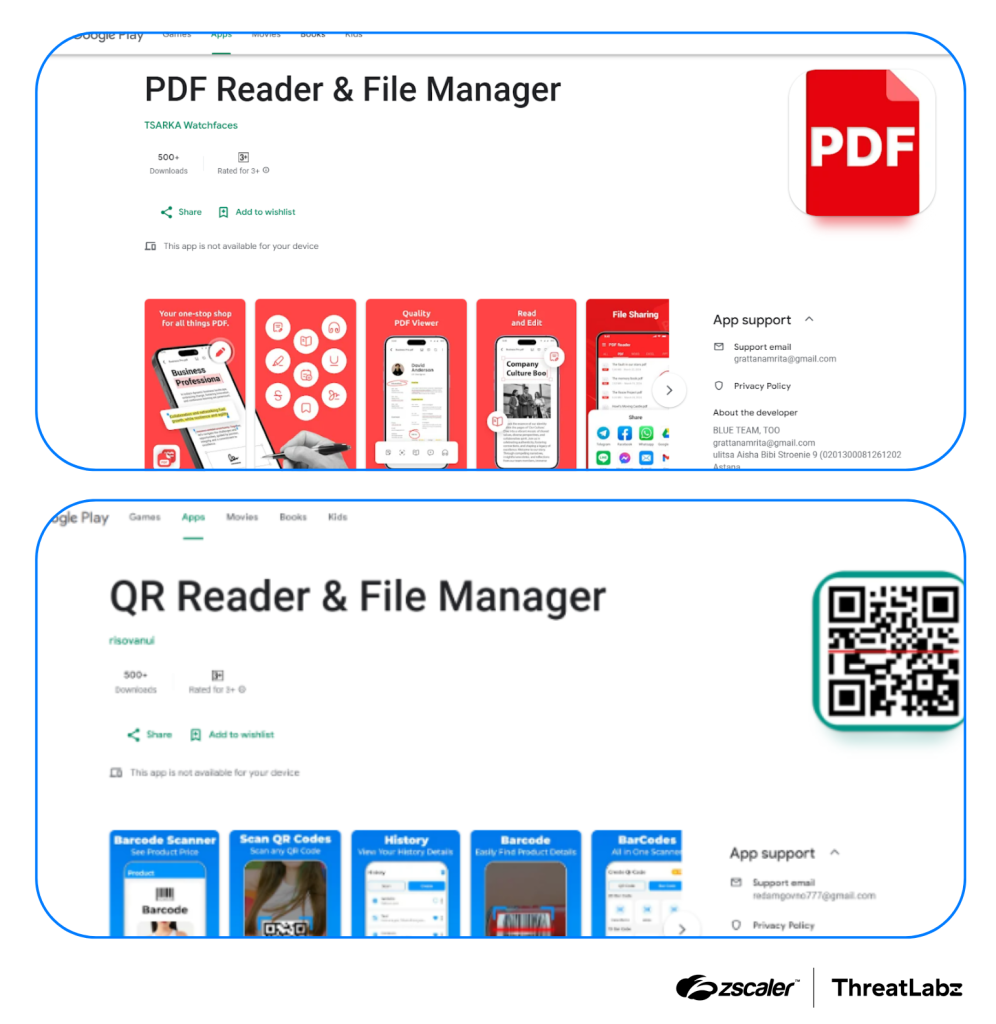

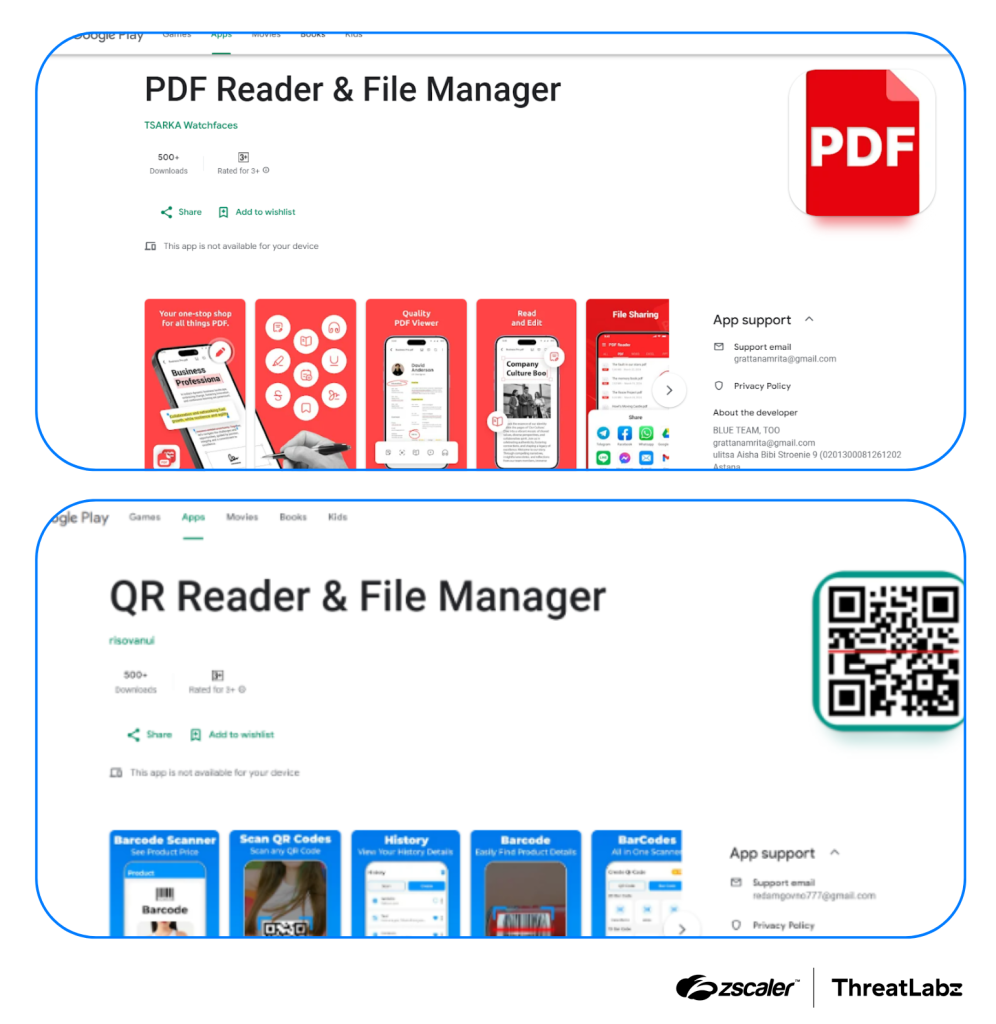

マルウェアはPDF リーダーやQR コード リーダーなどのアプリに混入

今回観測された攻撃キャンペーンでは、 Google Play ストアのPDF リーダーや QR コード リーダー アプリケーションに偽装し、多数のアプリ インストールを誘引しています。

インストール数が多いと、被害者がこれらのアプリケーションが本物であると信じ込むのにさらに役立ちます。

分析時点で、両方のアプリケーションのインストール数は既に 70,000 を超えていると指摘されています。

画像引用:Zscaler

Google Play(グーグルプレイ ) ストアのトレンド

Zscalerの分析によると、脅威アクターがマルウェアを拡散するために

最もよく利用されるアプリケーション カテゴリはツールであり、約 40% を占めており、

パーソナライゼーションと写真撮影は、それぞれ約 20% と 13% を占めています。以下のグラフは、

Google Play ストア経由でマルウェアを拡散しようとする脅威アクターが最も悪用するアプリケーション カテゴリを示しています。

画像引用:Zscaler

マルウェア配布までの流れ

前述のアプリをインストールすると以下の流れでマルウェアの感染が行われます。

1:コンフィグがリクエストされるタイミングで、悪意のあるドロッパー(Dropper)が含まれたDEXファイルがダウンロードされる。

※DEXファイル:JavaやKotlinファイルをAndroid環境で実行可能な形式のファイル

2:Anatsa ペイロードの URL が記載された設定ファイルがダウンロードされる。

3:DEX ファイルはマルウェアペイロード (APK) をフェッチしてインストールし、感染が完了

画像引用:Zscaler

Anatsa マルウェアが実行される

Anatsa マルウェアは、実行されると、C2 サーバーとの通信を含むすべてのエンコードされた文字列をデコードします。そして、C2C サーバーに接続して、感染したデバイスの登録や、コードインジェクションを行う対象アプリケーションのリストの取得など、様々な悪意のある活動を行います。

画像引用:Zscaler

下の図は、XOR キーを使用してデコードされるリクエスト データと応答データを示しています。

画像引用:Zscaler

XOR キーを使用して復号化された Anatsa 要求および応答データの例

金融アプリケーション パッケージ名のリストを受け取ると、マルウェアは被害者のデバイスをスキャンして、これらのターゲット アプリケーションのいずれかがインストールされているかどうかを確認します。

マルウェアがターゲット アプリケーションの存在を識別すると、Anatsa はこの情報を C2 サーバーに伝えます。それに応じて、C2 サーバーは銀行アプリケーションの偽のログイン ページを提供します。このアクティビティは、次の図に示されています。

画像引用:Zscaler

偽のログイン ページは、JavaScript インターフェイス (JSI) 対応の Web ビュー内に読み込まれ、ユーザーを騙して銀行の認証情報を提供させるように設計されています。被害者が認証情報を入力すると、そのデータは C2 サーバーに送り返されます。

対策

Zscalerはモバイルの脅威状況は常に進化しており、組織はシステムと機密性の高い財務情報を保護するために、プロアクティブなセキュリティ対策を導入することが不可欠であり、ゼロトラストのアーキテクチャ設計の導入を勧めています。