Arc ブラウザのWindows版を狙う偽ダウンロードサイトが観測され マルウェア感染の恐れ

2024年5月にMDRとEDRのメーカー「TreatDown」が、2024年4月末日にリリースされたWindows版の「Arc ブラウザ(Arc search )」の偽ダウンロードを観測し、ダウンロードすると正規のArc ブラウザはダウンロードされるが裏側でマルウェアに感染し、気づく事ができない可能性があると注意喚起しました。

関連記事:偽のMac版 Microsoft Teamsがマルウェアを配信

目次

Arc ブラウザ(Arc search)とは

Arc ブラウザ(Arc search)は、The Browser Companyが開発したAIアシスタントが搭載されているブラウザです。

ユーザー体験を重視し、タブ管理やブックマーク機能が独自のインターフェースで提供されます。Chromeからの移行がかなり簡単で、タブをサイドバーに配置し、作業スペースを効率的に管理できるのが特徴です。

Arc ブラウザに対応しているOSとリリース日

ArcブラウザはMacとWindowsに対応しており

Mac版は2022年4月19日にリリースされ、

Windows版は2024年4月30日に正式にリリースされました。

脅威アクターはこのWindows版の偽サイトを利用し、マルウェア拡散を狙っており、今後もLinux版やAndroid版がリリースされるたびに同様のサイバー攻撃が発生する可能性があります

グーグル広告で偽サイトが表示させる

脅威アクターはグーグル広告を悪用し、偽サイトへ誘導しています。(通称 マルバタイジング攻撃)

グーグル広告には、正当な URL を表示する広告を削除できるという重大な問題があり

脅威アクターはこの問題を悪用しています。

まず、グーグル検索で「arc installer」や「arc browser windows」と検索すると

Arc ブラウザの正しい ダウンロードURL を表示する広告結果(arc.net)が表示されます。

タイポスクワッティングで偽サイトへ遷移

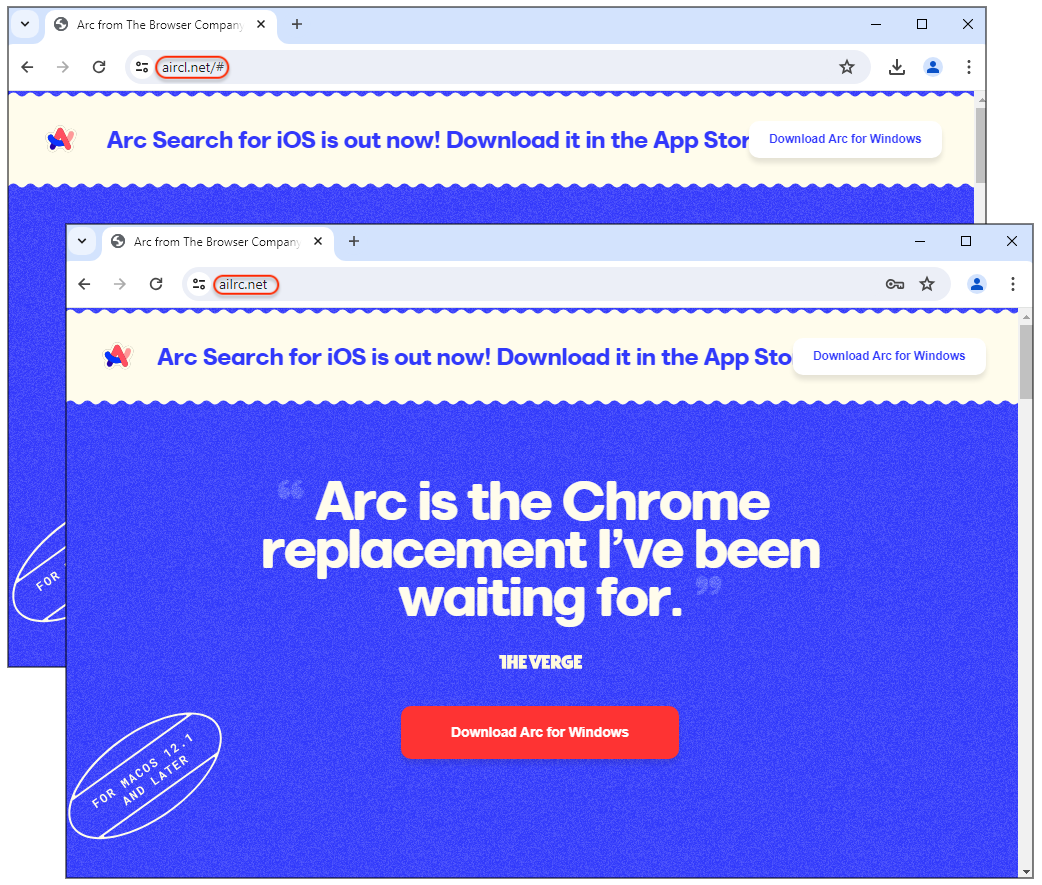

しかし、広告をクリックすると、本物の Web サイトに見た目が似ている、タイプミスのドメインにリダイレクトされます。

なお、危険なので具体的なドメインはテキストで記載しておりません。画像をご覧ください。

ダウンロードページへ遷移

偽サイトのダウンロードボタンを選択するとマルウェアをダウンロードすることになります。

この場合、脅威アクターは、これまでに見たことのない独自の方法でマルウェアをパッケージ化していました。

メイン インストーラー (ArcBrowser.exe) は実行可能ファイルで、それ自体に 2 つの他の実行可能ファイルが含まれています。

おとりの一部としてそのうちの 1 つは、正規の Arc ソフトウェアの Windows インストーラーを取得します。正規のArc ブラウザがダウンロードされるためユーザーはマルウェア感染を気付きにくくなります。

バックグラウンドでは、Arc.exe が開発者の API を介してクラウド ストレージ「MEGA」 に接続します。

最初のクエリは、脅威アクターを認証します (脅威アクターは yopmailの使い捨てメール アドレスを使用しています)

https://g[.]api[.]mega[.]co[.]nz/cs?id=[]

[{"a":"us0","user":"vivaldi.dav@yopmail[.]com"}]その後に、おそらくユーザー データを使用してエンコードされた一連のクエリと応答が続きます。

次のステージのペイロードをダウンロードするためのリモート サイトへの要求され、

ペイロードが実行されると、悪意のあるコードが隠された偽の PNG 画像が取得されます。

さらに別のペイロードが JRWeb.exe として感染端末のディスクにドロップされます。

このサンプルを操作しているときに、PNG ファイルを取得しない boostrap.exe ファイルの別のバージョンを確認され、このファイルは、同じ場所から同じ名前でダウンロードされましたが、サイズが異なっていました。

2 番目のバージョンでは、前のバージョンと同様に、正規の Python 実行可能ファイルを使用して MSBuild.exe にコードを挿入します。

C:\Windows\Microsoft.NET\Framework\v4.0.30319\MSBuild.exeこの時点で、マルウェアは以下サイトを照会して悪意のある IP アドレス (おそらく別のC&Cサーバー) を取得します。

https://textbin[.]net/raw/it4ooicdbvその後、ペイロードは情報窃取マルウェアをインストールする可能性があります。

マルウェアをダウンロードすると気付かない

アナリストらは、これらの攻撃の最終的なペイロードは情報窃取型マルウェアであると示唆しているが、これはまだ確定していません。

しかしArc ブラウザが被害者の端末にインストールされ、悪意のあるファイルがバックグラウンドで密かに実行されるため、被害者がマルウェアに感染したことに気付く可能性は低いです。

画像、記事引用:Threat actors ride the hype for newly released Arc browser

その他見ると面白い記事

Open AI「ロシアや中国がChatGPTやAIモデルを利用し世論工作」 さらに「福島批判」記事も

Google Play(グーグルプレイ)でマルウェアが混入されたアプリが550万回ダウンロードされる

AndroidやWindows端末に感染するマルウェアがウイルス対策ソフトメーカーの偽サイトで拡散