サイバー攻撃の事例【2023年】

2023年は内部の犯行や外部の攻撃問わず多数の個人情報が流出しました。この記事では2023年に発生したサイバー攻撃の事例を紹介していきます。

2022年のサイバー攻撃 事例とサイバー攻撃の事例 【2024年】は別記事で解説しています。

目次

2023年のサイバー攻撃の概要

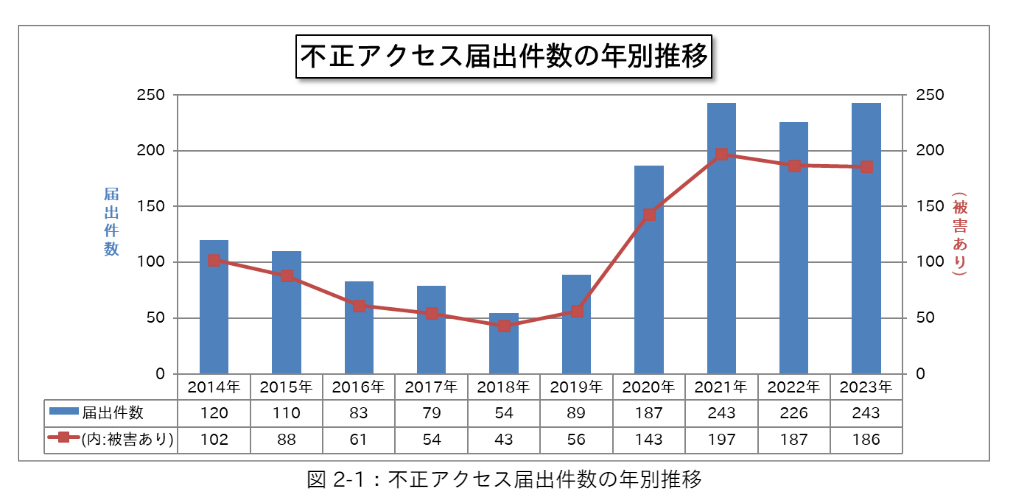

IPAの調査では2023年の不正アクセス数の届け出数は、2021年と並び高水準となっています。

画像:IPA引用

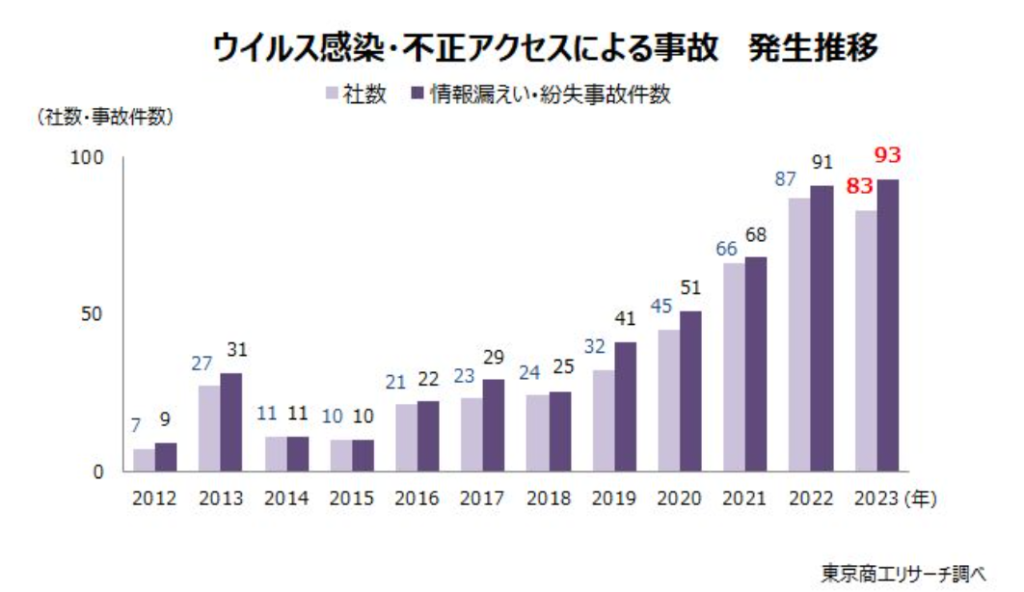

また東京商工リサーチの調査では 「ウイルス感染・不正アクセス」による情報漏えい・紛失事故は増加の一途をたどっており、 事故件数は93件で、前年の91件を上回り、最多を記録しています。

画像:東京商工リサーチ引用

不正アクセス

不正アクセスの原因は様々ですが、サーバやPC、リモートデスクトップなどの脆弱性やソフトウェアの脆弱性の利用など様々です。

マツダ株式会社へのサイバー攻撃

2023年7月24日(月)サーバー機器を経由した不正な通信を検知し、直ちにサーバー機器

をネットワークから切り離すなど必要な対策を実施。

その後、第三者機関(外部セキュリティ専門家)の調査により、マツダ株式会社システムのアカウント情報等を管理するシステム(ディレクトリサーバー)への不正アクセスの形跡が確認。個人情報の一部が外部へ流出した可能性があることが判明。

マツダ株式会社へのサイバー攻撃で流出した可能性がある個人情報

マツダ株式会社及びグループ会社の社員、協力会社社員、取引先担当者の下記アカウント情報

( 104,732件)

・マツダが発行したユーザーID

・パスワード(暗号化値)

・氏名(漢字、ローマ字)

・メールアドレス

・会社名

・部署、役職名

・電話番号

サイバー攻撃の原因

アプリケーションサーバの脆弱性の悪用

引用

https://newsroom.mazda.com/ja/publicity/release/2023/202311/231128a.pdf

https://newsroom.mazda.com/ja/publicity/release/2023/202309/230915a.pdf

チューリッヒ保険会社へのサイバー攻撃

2023年1月9日未明に、当社のお客さまの個人情報が海外のサイトに掲載されているとの情報を把握し、調査したところ掲載内容に当社のお客さまの個人情報が一部含まれていたことから、情報漏えいの事実が判明。これはチューリッヒ保険会社の外部委託業者が、2022年の年末に新たに構築したサーバーを適切なセキュリティ対策を講じない状態で設置した結果、2023年1月6日から8日にかけて不正アクセス者が当該サーバーからデータを盗んだのち、1月8日から9日にかけていわゆるダークウェブサイトにデータを掲載。

チューリッヒ保険会社へのサイバー攻撃で流出した可能性がある個人情報

以下情報の69万2,428人分(うち841人は事故受付情報の顧客)

「スーパー自動車保険」の過去契約者、ならびに現在加入中の顧客の個人識別情報の一部または全部。

①姓のみ(漢字、カタカナ)

②性別

③生年月日

④メールアドレス

⑤証券番号

⑥顧客ID

⑦車名、等級など自動車保険契約にかかる事項※

※ 事故の内容などのセンシティブ情報、自動車登録番号は含まれておりません。

クレジットカード番号、銀行口座情報、お客さま専用ページ(My Zurich)のパスワードは流出せず。

「スーパー自動車保険」、「ネット専用自動車保険」ならびに「スーパーバイク保険」の過去の契約を含むお客さまの事故受付情報。

①姓(漢字、カタカナ)

②証券番号

③事故番号、事故日など事故情報の一部。

※事故情報には自動車登録番号や、事故の内容などのセンシティブ情報は含まれず。

サイバー攻撃の原因

外部委託先の業者が構築したサーバのセキュリティ対策不備

引用:https://www.zurich.co.jp/customerdata/

アダストリアへのサイバー攻撃

2023年1月18日早朝、アダストリアが管理運用する一部の社内業務システムのサーバ等に対し、外部の第三者からの不正アクセスを受けたことを確認。当該事象の確認後、直ちに、被害拡大を防ぐためにネットワークの遮断、社内業務システムの停止などの対応を実施

なお同社が運営するECストア「ドットエスティ」のECサーバーについては、今回の不正アクセスの影響を受けていないことを確認したが、物流システムを停止したことに伴い、安全が確認されるまでドットエスティを休止していた。

アダストリアへのサイバー攻撃で流出した可能性がある個人情報

・2008年~2013年に、カスタマーサービスへ電話でお問い合わせをした一部の顧客情報

(氏名・問い合わせ概要等)221,272件

・2008年以降にアダストリアグループ(※4)に在籍した従業員情報(退職者含む)

(氏名・住所・生年月日・人事情報等)94,435件

・2018年以降の新卒採用選考の参加者のうち、一部の応募者情報

(氏名・電話番号・メールアドレス等)22,063件

・2005年以降の中途採用・アルバイト採用選考に参加者のうち、一部の応募者情報

(氏名・電話番号・メールアドレス等)26,460件

・一部の取引先情報

(氏名・会社メールアドレス等)6,346件

※4 株式会社ゼットン、株式会社オープンアンドナチュラルは除く。

サイバー攻撃の原因

詳細開示されず

引用:https://www.adastria.co.jp/news/notice/entry-15787/

南海電気鉄道「Lieffice」へのサイバー攻撃

南海電気鉄道が運営するシェアオフィス「Lieffice」の公式ウェブサイト(https://lieffice.com/)に対して、外部からの不正アクセスが発生し、同サイトにご登録のお客さまの情報が漏えいした可能性が

判明.調査の結果、顧客データベースはシステム上分離していた為

個人情報は漏洩はしていなかった。

サイバー攻撃の原因

公式ウェブページの管理システムであるCMSで

「管理者アカウントのID及びパスワード設定が簡易だったため、比較的容易に不正アクセスできる状態となっていたこと」

「一般的に広く普及しているCMSを使用していたが故に、攻撃対象になりやすかったこと」

の二点が原因。

引用:https://www.nankai.co.jp/lib/company/news/pdf/230920.pdf

Cloudflareへのサイバー攻撃

2023年11月23日、Cloudflareは社内Wikiやバグ管理をするをするAtlassianサーバー上で脅威アクターを検出。2024年2月2日に不正アクセスについての調査結果を発表

不正アクセスはAtlassianのサーバ以外は発生しておらず、wikiページの閲覧や一部Gitのリポジトリを閲覧されたが、機密情報や個人情報の流出は確認できず。

サイバー攻撃の原因

Oktaの脆弱性で変更していなかった認証情報を利用した不正アクセス

引用

https://blog.cloudflare.com/ja-jp/thanksgiving-2023-security-incident-ja-jp/

https://blog.cloudflare.com/ja-jp/how-cloudflare-mitigated-yet-another-okta-compromise-ja-jp/

LINE ヤフー

LINE ヤフーは2023年9~10月、LINEの利用者、取引先の情報など約51万9000件を外部に漏洩させていた。総務省は2024年3月に漏えいした2万件以上が電気通信事業法上の「通信の秘密」の漏洩に当たると判断し、2度目の行政指導を実施

LINE ヤフーへのサイバー攻撃で流出した可能性がある個人情報:約51万件

2024年2月14日時点で、本件により漏えい(可能性も含みます)が確認できた個人データも含む

〈ユーザーに関する情報〉

・ユーザーに関する個人データ 302,980件(うち日本ユーザー130,192件)

推計値49,751件を含む(うち日本ユーザー15,454件):LINEユーザー内部識別子*2に紐づくサービス利用履歴など

うち、通信の秘密*3に該当する情報 22,239件(うち日本ユーザー8,982件)

推計値3,573件を含む(うち日本ユーザー31件)

口座情報、クレジットカード情報、LINEアプリにおけるトーク内容は上記に含まれません。

〈取引先等に関する情報〉

・取引先等に関する個人データ 86,211件:取引先等のメールアドレス等

・取引先等のメールアドレス*4 86,071件

・取引先等の従業者の氏名、所属(会社、部署)、メールアドレス等 51件

・氏名、メールアドレス 7件

・Slackプロフィール情報 82件

推計値89件を含む

〈従業者等に関する情報〉

・従業者等に関する個人データ 130,315件:氏名、社員番号、メールアドレス、従業者等を識別する情報、顔写真等

・ドキュメント管理システム内の従業者等に関する個人データ 6件

・認証基盤システム内の従業者等に関する個人データ*5 51,347件

・当社および当社グループ会社 30,409件

・NAVER社およびグループ会社 20,938件

・社内コミュニケーションに係るサービスシステム内等の従業者等に関する個人データ 78,962件

推計値70,671件を含む*6

*1 LINE ヤフー、当社LINE ヤフー会社、NAVERグループにおける従業員、業務委託先および派遣元等の従業者

*2 LINEのアプリケーション内部で機械的にユーザーを識別するためのものであり、友だち追加のためのID検索に用いるLINE IDとは異なります。

*3 メッセージのように特定者間のやり取りに関連する情報

*4 LINE ヤフーメーリングリストに含まれていたLINE ヤフー(LINE ヤフーグループ会社を含む)ドメイン以外のメールアドレス

*5 提供しているシステムに応じて会社を区分。本件数は、アカウント数であり重複がある。従業者数とは一致しない。

*6 本件数は、アカウント数であり重複がある。従業者数とは一致しない。

サイバー攻撃の原因

韓国のNAVER Cloud株式会社の委託先企業の従業員が所有するパソコンにマルウェアに感染したことが原因とされています。このパソコンは、NAVER CloudとLINEヤフーの従業者情報を扱う共通の認証基盤で管理されていたため、不正アクセスによりLINEヤフーのシステムに侵入することができた

引用

https://www.lycorp.co.jp/ja/news/announcements/001002/

ランサムウェア攻撃

具体的なランサムウェアの名称が記載されていないものもありますが、2023年は引き続きランサムウェア攻撃が発生しています。

株式会社エムケイシステム「社労夢シリーズ」

2023年6月5日(月)未明、エムケイシステム情報ネットワーク内の複数のサーバがサイバー攻撃を受け、サーバ上のデータが暗号化される。この攻撃により、暗号化されたデータへのアクセスができなくなり、結果としてシステムが停止し、当社サービスの対象である約 3,400 ユーザーの大半に対して正常にサービスを提供できない状況となり、再構築を余儀なくされる事態となる。調査結果の際に、個人情報の漏洩の事実はないと公表

なお、2024年3月には個人情報保護委員会から指導を受ける

サイバー攻撃の原因

サービスで使用しているサーバ

エーザイ株式会社

2023年6月3日(土)深夜に、エーザイ株式会社グループの複数のサーバーが暗号化されるランサムウェアによる被害が発生していることを確認。直ちに、外部専門家の協力のもと調査を開始し、迅速に対応を進めるべく全社対策本部を立ち上げました。

日本コンクリート工業株式会社

2023年5月3日(水)から外部攻撃者によるファイアウォール VPN 機能の既知の脆弱性を衝いた不正アクセスを受け、ネットワーク侵入後ランサムウェアを展開され、情報資産を暗号化される。個人情報や機密情報の漏洩は確認できず。

サイバー攻撃の原因

ファイアウォール VPN 機能の既知の脆弱性

引用:https://www.ncic.co.jp/wp/wp-content/uploads/2023/07/230707.pdf

ロックビットによる被害 事例

ロックビットは2021年から2024年のテイクダウンまで猛威を振るいました。

名古屋港

2023年7月5日、名古屋港のコンテナターミナルを運営する名古屋港湾合同庁舎(NHJ)のシステムで利用してるサーバがランサムウェア攻撃を受けデータが暗号化。約3日間にわたりコンテナの搬入・搬出業務が停止。

サイバー攻撃の原因

VPN機器「フォーティゲート」を使用しており、既知の脆弱性のアップデートをしていなかった事が原因

米航空機大手ボーイング

2023年11月にロックビットにより攻撃を受け、約45GBのデータを窃取された。ボーイングは攻撃された事を認めましたが、詳細は明らかにされていません。

イギリス ロイヤル メール

2023年1月に英国の郵便局ロイヤルメールがロックビットの攻撃を受け一部郵送業務が停止。

ロックビットのロシア系アフィリエイト(攻撃実行者)が実施した事が確認されています。

2022年のサイバー攻撃 事例とサイバー攻撃の事例 【2024年】は別記事で解説しています。

その他お勧めの記事