ランサムウェアとは 感染経路や被害事例 対策を簡単に解説

ランサムウェアとは感染するとPCやサーバなどの端末や保存しているファイルを暗号化や使用不能にし、元の状態に戻したければ「身代金を支払え」と要求するマルウェアの一種です。その他概要や特徴攻撃手法、歴史を解説しています。

目次

ランサムウェアとは 簡単に解説すると?

ランサムウェアは感染するとPCやサーバなどの端末や保存しているファイルを暗号化や使用不能にし、元の状態に戻したければ「身代金を支払え」と要求するマルウェアの一種です。

言葉の由来ですが、ランサムウェアはRansom (身代金)とSoftware (ソフトウェア)を組み合わせた造語になります。

ランサムウェアの概要

ランサムウェアは前述の通り感染すると身代金の支払いを求められるマルウェアですが、近年は日本の企業での被害事例も多数発生し、トレンドマイクロ社の調査では2023年に国内企業が公表したランサムウエア被害数は63件で過去最多で、ランサムウェア被害にあった企業の過去3年間の累計被害額は平均で1億7689万円となっています。

ランサムウェアの特徴

ランサムウェアの特徴は以下ですが、高度に分業化され効率よく金銭を窃取する事に特化しています。

RaaS(Ransomware-as-a-Service)により簡単に攻撃できる

従来のサイバー攻撃は踏み台PCを用意しIPを偽装するなど攻撃事態の環境整備が大変でした。

RaaS(Ransomware-as-a-Service)は、ランサムウェア攻撃を行う環境やランサムウェア自体を提供するダークウェブ上のサービスです。RaaSの発達によりランサムウェア攻撃の障壁がかなり下がり、専門的な知識が必要なく攻撃を行えます。

分業化されている

ランサムウェアを行うハッカーグループは分業化されており例えば、例えば以下のような役割があります。

- マルウェア開発者: ランサムウェアを開発する役割です。

- 初期侵入者: 標的となる組織に侵入する役割です。

- ペネトレーションテスター: 標的となる組織の脆弱性を発見する役割です。

- 交渉人: 被害者と身代金の交渉を行う役割です。

- マネーロンダリング: 身代金を洗浄する役割です。

流出したランサムウェアグループの教育マニュアルには、就労体系や人材スカウトの方法、メンバーのマネジメント方法なども記載されており、サイバー攻撃を行う企業と言っても差し支えありません。

2024年にテイクダウンされたロックビット(Lock Bit)も分業化していました。

情報暴露の脅迫

脅迫の手口として、「身代金支払なければ窃取した個人情報を暴露・流出させる」といった手口も発生しており、ランサムウェアグループによってはダークウェブ上のサイトで窃取した情報を徐々に公開すします。また窃取した個人情報を利用し、個人へフィッシングメールの送信などを行います。

二重脅迫を行う

身代金を支払った場合、その事実を世間に暴露してほしくなければ金を払えやデータの暗号化と情報暴露の2重脅迫などを行います。

ランサムウェア 攻撃の流れ

ランサムウェア攻撃の流れは以下です。一般的に侵入から感染まで3日かかると言われています。

標的への侵入

フィッシングメールやVPN機器、リモートデスクトップ端末など様々な方法を用いて標的への侵入を試みます。標的型攻撃としてその企業へ侵入する事が目的の場合もありますし、前述のRaaSなどを用いて既知の脆弱性に対応していない機器へ機械的に攻撃する場合もあります。

ポスト エクスプロイト

ポストエクスプロイトとは、侵入後に対象のネットワークでの

情報収集、重要なインフラやファイルを特定する活動です。 専用ツールでの解析や侵入後にワームやトロイの木馬を混入させ調査するなど手法は様々です。

管理者情報へのアクセスと奪取

侵入した後に重要な情報へのアクセス権を奪取します。

横展開

管理者権限を奪取した後に、侵入対象と窃取情報の範囲を拡大する為に、他のシステムへ侵入を繰り返していきます。この段階では管理者権限を奪取されている場合ログの消去も行える為、侵入行為を発見する事が難しくなります。

データ窃取

重要そうな情報をダウンロードしていき、二重脅迫などにも利用します。

暗号化

データ窃取後にファイルを暗号化していきます。

犯行声明の発表と交渉開始

データを暗号化した後に、リークサイトで

指定期限までに身代金を支払わない場合、全ての情報を公開するなど 犯行声明を発表します。

同時にFAXやメールにて暗号化と身代金要求を行います。

ランサムウェアの攻撃手法

ランサムウェアの攻撃手法は以下です。

フィッシングメールやフィッシングサイト

取引先やサポート宛の連絡メールを装い、添付ファイルランサムウェアを仕込んだり、

フィッシングサイト(正規のクラウドサービスと似たサイト)を製作しメール経由でアクセスさせランサムウェアに感染させます。

リモートデスクトップ(RDP)端末への攻撃

社内システムへ外部から接続するための、メンテナンス用のリモートデスクトップ(RDP)端末へ攻撃を行い、その端末経由で対象の社内システムへランサムウェアをダウンロードさせます。

リモートデスクトップ(RDP)端末へ基本的なウイルスソフトをインストールしていなかったり、UTMの監視から外れたりして、ランサムウェアへ感染した事例も存在します。

既知の脆弱性

ランサムウェア攻撃の被害はセンセーショナルに報道されますが、既知の脆弱性を突かれている場合が多く、端末のOSを最新にしていたりサポートを受けていれば回避できた事例が多くあります。

2021年10月に徳島県のつるぎ町立半田病院はランサムウェアに感染しましたが、

VPN装置のFortiGate 60Eの既知の脆弱性が主な原因で、

メーカーのFortiGateは2019年4~5月にファームウェアを公表しています。しかし同病院は

およそ3年間ファームウェア更新の対応をしておらず、

さらに、

・VPN装置を納入・構築したベンダーとは保守契約を結んでいない

・病院のIT担当は1名のみでセキュリティ対策を考える余裕もない

など杜撰さが表れています。

最終的に、感染後のシステムの復旧に1億円、新システム構築に2億円の合計3億のコストが発生しています。

サプライチェーン攻撃

標的の海外拠点や標的と取引のある下請け企業や顧客経由で標的に攻撃します。

特に製造業で行われる攻撃手法で、中小企業は情報セキュリティ対策がされていない場合も多く

サイバー攻撃者側からは非常にコストパフォーマンスのよい手法となっています。

ランサムウェアの感染経路

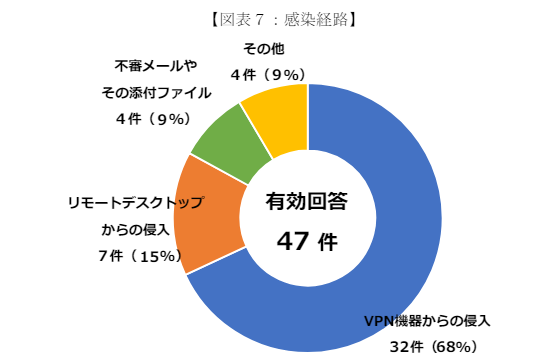

2022年に警察庁が発表したデータによるとVPN機器からの侵入が68%で、15%がリモートデスクトップからの侵入でした。

ランサムウェアの被害 事例

2024年に発生したランサムウェアの被害を記載します。

ランサムウェア 被害としてもカテゴリーを設けているので併せてごらんください

HOYA

光学レンズメーカーのHOYAは2024年4月にサイバー攻撃を受け、システム障害が発生しレンズ出荷に影響が発生しました。こちらのサイバー攻撃はランサムウェアではないか?と言われています。

株式会社フュートレック

音声認識に関するソリューションを提供するフュートレックは2024年3月11日にランサムウェアの被害遭った事を公表しました。

株式会社山田製作所

四輪車両や2輪車両の部品を開発・製造する株式会社山田製作所がランサムウェア攻撃による被害とそれに関する調査完了を報告しました。

有名なランサムウェア

以下に有名なランサムウェアを記載していきます。

ランサムウェアの起源とされるAIDS

1980年、ハーバード大学で博士号を取得した進化生物学者であるジョセフ・ポップ博士が開発したAIDS(エイズ) Aids Info Disk、PC Cyborg Trojanと呼ばれるマルウェア(トロイの木馬)がランサムウェアの起源となります。

フロッピーディスクへ混入されプログラムをインストールするとエイズに関する質問が行われて、感染する危険性の診断が行わます。

その後90回パソコンを起動すると殆どのファイルが暗号化され、暗号化された後にデータを取り戻すために189ドルまたは378ドルをパナマの私書箱に送ることを要求しました。

開発したジョセフ・ポップ博士は、博士はケニアでエイズに関する会議を主催したWHOのコンサルタントでもあり、後に逮捕された際に「送金されたお金はエイズの研究に利用した」と主張しています。

ワナクライ(WannaCry)

2017年頃に観測されたワーム型ランサムウェアで、Windowsの既知の脆弱性を突く攻撃を行い世界で20万人以上の感染者を出しました。

ダーシン(Daxin)

ダーシン(Daxin)は2022年から観測されたランサムウェアで、ランサムウェアグループ「ダーシン チーム(Daxin Team)」が運用しています。主に医療機関や公衆衛生期間を標的にしています。

ロックビット(Lock Bit)

ロックビット(Lock Bit)はランサムウェア攻撃グループロックビット(Lock Bit)が利用したランサムウェアで、2019年から観測されました。

ロックビット(Lock Bit)はリークサイトで脆弱性情報を買い取ったり、攻撃と交渉を分業化するなど組織的な活動で注目されました。

ランサムウェアの対策

ランサムウェアは一般的に既知の脆弱性を突いた攻撃を行いますので、一般的な対策は以下になります。

サーバ/端末のアップデート

UTMやルーター、サーバ、PCは定期的に脆弱性が発生しており、パッチがリリースされています。

その為、利用している各種機器のソフトウェアのバージョンは最新の状態にする必要があります。

実際、徳島県のつるぎ町立半田病院はランサムウェアに感染しましたが、

VPN装置のFortiGate 60Eの既知の脆弱性が主な原因で、

メーカーのFortiGateは2019年4~5月にファームウェアを公表しています。しかし同病院は

およそ3年間対応していませんでした。

EDR/UTMの導入

各端末を防御するEDRとネットワーク全体を守るUTMの導入も必要最低限の対策になります。

もちろん両方導入したからと言って必ず防御できるわけではありませんが、既知のサイバー攻撃は防御できます。 EDRとUTMの導入については補助金も利用できるので併せてご確認ください。

定期的な情報セキュリティ教育

ランサムウェアはメールの添付ファイルやフィッシングサイト経由でも感染します。

組織全体の情報セキュリティに関するリテラシーを上げれば、ゼロデイ攻撃などにも早急に気付けます。