ランサムウェア グループがPuTTYとWinSCPのマルバタイジング攻撃でWindows管理者を標的にしている

2024年5月セキュリティツールを提供する「Rapid7」は、ランサムウェアグループがWindows システム管理者をターゲットにしたPutty と WinSCP の偽のダウンロード サイトをGoogleやBing 広告で宣伝し、ランサムウェア攻撃を試行している事を警告しました。

WinSCP、Putty とは

WinSCPは、 MS -Windows上で動く オープンソースでグラフィカルな FTP 、 FTPS 、 SFTP クライアントプログラムでPuttyはリモートログオンクライアントです。

両ツールともシステム管理者やadmin権限を保持する人間が利用するツールとされており、今回の攻撃対象になっています。

マルバタイジング攻撃の概要

2024 年 3 月初旬から、Rapid7 は、オープン ソース ユーティリティ WinSCP および Putty のトロイの木馬化されたインストーラーの配布を観察しました。

トロイの木馬の感染経路は、一般的に、ユーザーが「download winscp」や「download putty」などのキーワードを検索エンジン (特定できていないが、グーグル広告やMicrosoft Bing など) で検索した後に始まります。

検索結果には、ユーザーがクリックするソフトウェアの広告が含まれており、最終的には

・WinSCP の場合は正規ウェブサイトのクローンサイト

・PuTTY の場合はシンプルなダウンロードページにリダイレクトされます。

偽のサイトは、 “puutty[.]org” や “puutty[.]org” 、 “wnscp[.]net” 、 “vvinscp[.]net” といった、本物のドメインに似せたドメイン名(ドッペルゲンガードメイン)を使用していました。

WinSCP の場合は、本物のサイト (winscp.net) に成りすましていましたが、

PuTTYに関しては、多くの人が本物だと勘違いしやすい、関連のないサイトを装っていました。

なおPuTTY の正規サイト https://www.chiark.greenend.org.uk/~sgtatham/putty/ です。

これらの偽サイトにはダウンロードリンクがありますが、クリックした時の動作は、検索エンジン経由でアクセスしたのか、キャンペーン内の別のサイトからアクセスしたのかによって異なります。

検索エンジン経由の場合は、本物のサイトにリダイレクトされることもありますが、広告経由などの場合は、攻撃者のサーバーから ZIP アーカイブをダウンロードさせられるおそれがあります。

どちらの場合も、ウェブページには、トロイの木馬を含む zip アーカイブをダウンロードするためのリンクが埋め込まれており、そのリンク先は別のドメインを指しています。

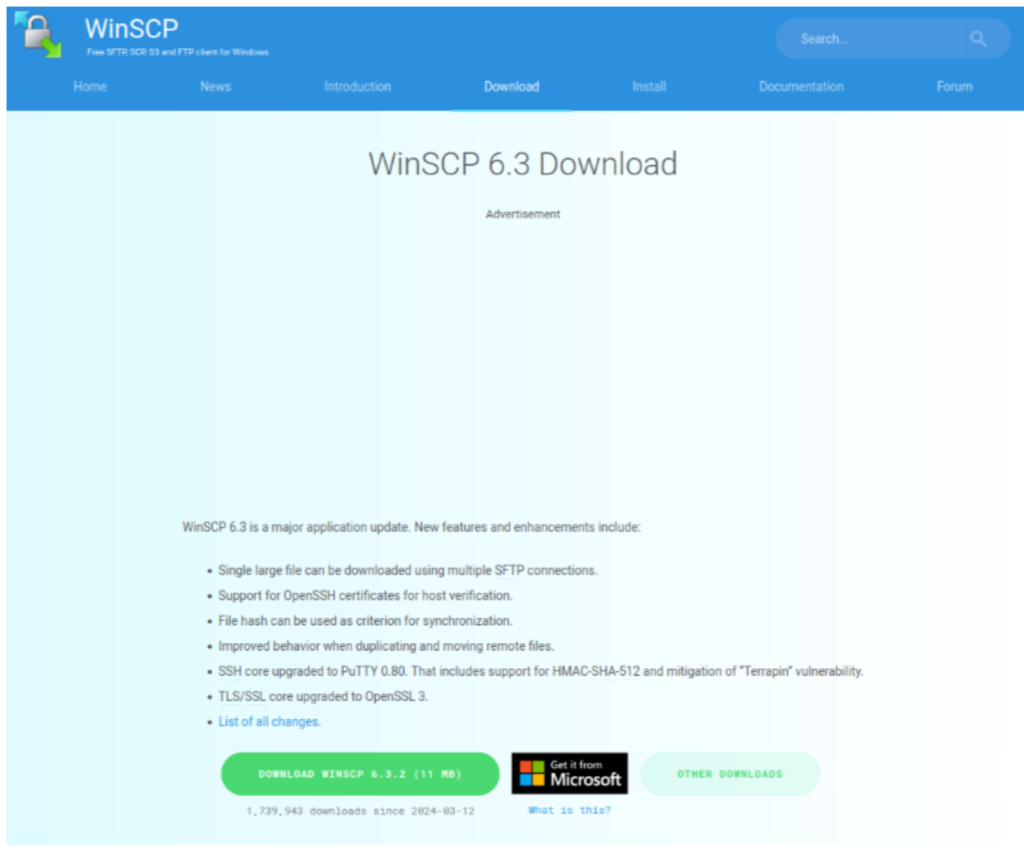

WinSCPのクローンサイト

一見すると正規サイトと同じですが、ドメイン自体は正規サイトに似せた別ドメインサイト。

画像引用:Rapid7

Puttyの偽サイト

画像引用:Rapid7

ランサムウェア攻撃の流れ

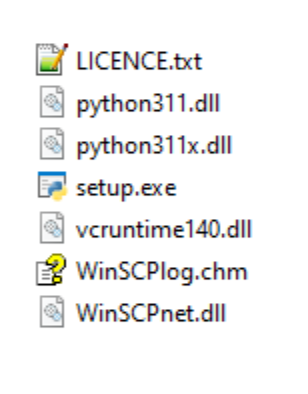

前述でダウンロードした ZIP アーカイブには 、Windows 用 Python の名前が変更された正規の実行可能ファイル ( pythonw.exe ) であるSetup.exe実行可能ファイルと、悪意のある python311.dll ファイルが含まれています。

※WinSCP をターゲットとするアーカイブ内に含まれるファイル。

画像引用:Rapid7

※WinSCP をターゲットとするアーカイブ内に含まれるファイル。

画像引用:Rapid7

pythonw.exe 実行可能ファイルが起動されると、正規の python311.dll ファイルの起動が試行されます。ただし、攻撃者は、この DLL を、DLL サイドローディングを使用してロードされた悪意のあるバージョンに置き換えました。

ユーザーが PuTTY または WinSCP をインストールしていると思って Setup.exe を実行すると、悪意のある dllファイルがロードされ、暗号化された Python スクリプトが抽出されて実行されます。

このスクリプトは、OSSのエクスプロイト検証ツールSliverをインストールします。

※Sliverは検証ツールですが、近年サイバー攻撃側の攻撃ツールとしても悪用されている。

Rapid7 によると、攻撃者は Sliver を使用して、Cobalt Strike Beacon(バックドアプログラム)を含む

さらなるペイロードをリモートで投下したとのことです。サイバー攻撃者はこのアクセスを使用してデータを窃取し、ランサムウェア暗号化プログラムの導入を試みました。

画像引用:Rapid7

対策

この攻撃から身を守るためには、以下の対策を講じることが重要です。

- 公式のWebサイトからソフトウェアをダウンロードする: ソフトウェアは、必ず公式のWebサイトからダウンロードしてください。偽のダウンロードサイトは、本物のサイトとよく似ている場合がありますが、URLをよく確認することで区別することができます。

- セキュリティソフトウェアを導入する: セキュリティソフトウェアを導入し、常に最新の状態に更新しておいてください。セキュリティソフトウェアは、マルウェアの検出と駆除に役立ちます。

- 定期的にバックアップを取る: 重要なデータは、定期的にバックアップを取っておいてください。こうすることで、万が一コンピュータが暗号化された場合でも、データを復元することができます。

セキュリティ脆弱性など注意喚起記事

ランサムウェア全般の概要や対策などは以下をご覧ください