ランサムウェア 事例 【2024年】

過去の記事において2022年と2023年のランサムウェアに被害や攻撃、情報漏洩の事例を紹介しました。

今回の記事では、2024年のランサムウェアの被害や攻撃、情報漏洩の事例について紹介します。最新の内容も記載しているのでぜひご覧ください。

目次

- 1 2024年のランサムウェア攻撃の動向

- 2 KADOKAWAとニコニコ動画のランサムウェアの事例

- 3 ニデックインスツルメンツ株式会社のランサムウェア 事例

- 4 イセトーとニデックへの不正アクセスとランサムウェア 攻撃は「8Base」が関与か

- 5 イセトーのランサムウェア 事例

- 6 株式会社エンドレスがLockBit(ロックビット) ランサムウェアの事例

- 7 地方独立行政法人 岡山県精神科医療センターのランサムウェア 事例

- 8 米国のヘルスケアテクノロジー企業であるChange Healthcareのランサムウェア 事例

- 9 愛知陸運株式会社のランサムウェア 事例

- 10 株式会社テレビ新潟放送網のランサムウェア 事例

- 11 綜研科学株式会社のランサムウェア 事例

- 12 日本商工会議所のランサムウェア 事例

- 13 まとめ

2024年のランサムウェア攻撃の動向

トレンドマイクロの調査によると、2024年はランサムウェアグループの活動は比較的ゆっくりとしたスタートを切ったとしています。

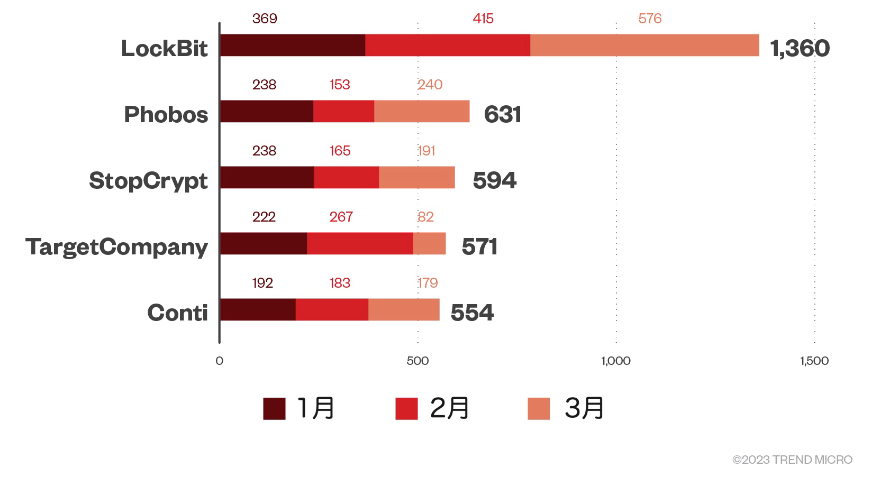

その中でも、LOCK BIT(ロックビット)が最も活発で、続いて、PHOBOS(フォボス)、8BASEの活動が目立ったと発表しています。

LockBitの検出台数は1,360件とトップの座を保持し3ヶ月連続で首位を維持しています。また、第2位のPhobosの検出台数は3月にLockBitと並んでピークに達しています。続いて、StopCryptがあり、TargetCompanyは比較的新しいプレイヤーとして検出数が増えてきています。また、悪名高いランサムウェアであるConti、下記の表にはありませんが、6位にBlackCatが496件として続きます。

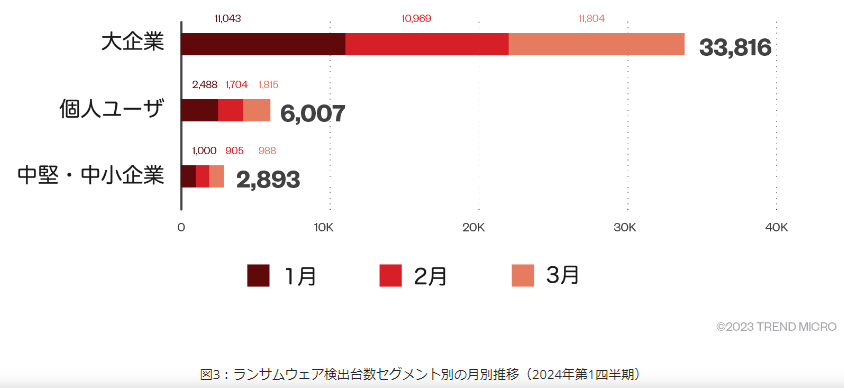

また、2023年は中堅・中小企業がセキュリティインフラの制約があるため広く攻撃標的にされていましたが、2024年3月においては大企業が最も多く標的にされている点が特徴として挙げられます。

ランサムウェアとは

ランサムウェアとは感染するとPCやサーバなどの端末や保存しているファイルを暗号化や使用不能にし、元の状態に戻したければ「身代金を支払え」と要求するマルウェアの一種です。

詳細は ランサムウェアとは 感染経路や被害事例 対策を簡単に解説 をご覧ください。

ロックビット(LockBit)のリーダー LockBitSupp が特定され起訴

2024年5月7日(米現地時間)に米国司法省はロックビット(LockBit)の運営者かつリーダーで別名LockBitSuppが、ロシア人のドミトリー・コロシェフ(Dmitry Khoroshev)(31歳)という名のロシア人であることを特定し、起訴を発表しました。

しかし、依然としてロックビット(LockBit)は世界中へサイバー攻撃とランサムウェア攻撃を行っています。

KADOKAWAとニコニコ動画のランサムウェアの事例

2024年6月8日 KADOKAWAグループとニコニコ動画へサイバー攻撃とランサムウェア攻撃が発生し、個人情報漏洩と各種サービスが停止する状況になりました。

概要

第三報で詳細を解説していますが、サイバー攻撃とランサムウェア攻撃により

・出版事業の流通に影響し、平常時の3分の1程度の出荷部数となる

・ニコニコ動画が2024年6月中は引き続き停止中

・一部オンラインショップへログインできない状況になる

となっています。

個人情報漏洩を確認

2024年6月28日 株式会社KADOKAWAはニコニコ動画などのKADOKAWAグループのサービスへのランサムウェア攻撃とサイバー攻撃により、取引先の法人やクリエイターの個人情報、社内情報などが漏洩した事を公表しました。

引き続き、クレジットカードの情報は漏洩していないとのことです

ランサムウェア攻撃グループ BlackSuit(ブラック スーツ)が犯行声明を発表

脅威監視会社の「HackManac」によると、ロシア系のランサムウェア攻撃グループ「BlackSuit(ブラックスーツ)」が直近で発生したKADOKAWAグループやニコニコ動画へのサイバー攻撃・ランサムウェア攻撃に関与し、データを窃取したと発表しました。

なお、ランサムウェア攻撃グループは自身の実績を誇張・吹聴する事もあり、KADOKAWAの公式声明もないため、現在真偽不明情報となります。

ニデックインスツルメンツ株式会社のランサムウェア 事例

2024年6月27日の発表によると、2024年5月26日、ランサムウェアによるニデックインスツルメンツ社保有の業務システム等への不正アクセスが発生し、システム内の情報が暗号化されたことを確認。その後の調査において、ニデックインスツルメンツ社のみならず、国内ニデック社グループのニデックマテリアル株式会社・ニデックインスツルメンツサービスエンジニアリング株式会社他、複数の関連会社において、社内システムのサーバー及びファイルサーバー等における一部データについて暗号化され、また、本件攻撃者によるニデックインスツルメンツ社グループが保有している情報へのアクセスがなされ、グループが保有する情報が、一部、外部の第三者に流出した可能性を否定できないことが判明。

経緯

- 2024年5月26日、ニデックインスツルメンツ社の情報システム部の社員が、本件に関する攻撃を検知。同日中に、初動対応として、EDRソフトやマルウェアの駆除ソフトを利用し、本件の原因となったマルウェアの駆除を行い、また、ニデックインスツルメンツ社内で対策チームを組織。

- 5月27日、ニデックインスツルメンツ社グループの全社員に指示の上、ニデックインスツルメンツ社グループの全PCについて、本件の原因となったマルウェアが起動されていないことを確認。同日、バックアップデータからのデータ復旧によって、最低限の対外的業務継続体制を構築。

- 5月28日、ニデックインスツルメンツ社グループの情報が外部の第三者に漏えいした可能性が否定できないことから、本件について長野県警に通報・相談を開始。加えて同日以降、社内基幹システムおよび周辺システムの復旧を行うとともに、セキュリティ製品を取り扱うベンダーと連携の上、復旧対応等を試みる。

- 6月3日、外部セキュリティ専門機関に依頼の上、事実関係の専門調査を開始。本件攻撃者からは、ニデックインスツルメンツ社への攻撃と並行してニデックインスツルメンツ社の親会社であるニデック株式会社に対し身代金の支払要求があったが、反社会的勢力に対する利益供与には応じられないこと等の理由から現時点に至るまで、身代金の支払いは一切実施せず。

- 6月10日、ニデックインスツルメンツ社及びニデック株式会社のホームページにおいて、「弊社にて発生したセキュリティインシデントについて」を公表。また、同日、当社において個人情報保護委員会に対する速報を行うとともに、従業員に対して同旨の正式な社内通知を行う。また、ニデックインスツルメンツ社以外の国内グループ会社も、翌11日、個人情報保護委員会に対する速報を行う。

- 6月12日、外部弁護士への相談を開始。また、同日、外部セキュリティ専門機関から、初期的な調査の報告を受けた。

- その後、継続して、外部セキュリティ専門機関及び外部弁護士と連携のうえ、復旧対応等を進めた。

- 6月18日、本件攻撃者によるリークサイトにおいて、ニデックインスツルメンツ社グループに関連すると思われるダウンロードリンクが掲載され、ダウンロードが可能な状態になっていることを確認。その後の調査により、6月27日時点においてダウンロードできない状態になっていることを確認。

当社グループ会社におけるセキュリティインシデントの発生について(第二報)

イセトーとニデックへの不正アクセスとランサムウェア 攻撃は「8Base」が関与か

ランサムウェアグループの「8Base」が自身のリークサイトで、株式会社イセトーとニデックのグループ会社「ニデックインスツルメンツ株式会社」への不正アクセスとランサムウェア攻撃を行ったとする主張を発表しました。

なお、実際リークされたデータの確認はできないので、まだ「8Base」独自の主張の可能性もあります。ご注意ください

イセトーのランサムウェア 事例

2024年5月29日 株式会社イセトーがランサムウェア感染と被害を発表。現時点では個人情報の漏洩や流出確認されていません。なお、本インシデントに影響して各金融機関の帳票輸送サービスが停止されました。

経緯

5月26日(日)、株式会社イセトーの複数のサーバー、PCが暗号化されるランサムウェアによる被害が発生していることを確認。迅速に対応を進めるべく直ちに全社対策本部を立ち上げ、外部専門家の協力のもと調査を実施中。

今回の被害に対応するため、イントラネット、感染が疑われるサーバー、PCは休止中。現時点で、情報の漏洩は確認されておりませんが、更なる調査を実施。

様々な企業へ影響

地方自治体や金融機関の帳票郵送業務に影響が発生し、一部企業では個人情報漏洩の可能性を発表しています。

影響が発生した企業の例

・東京都教育委員会

・大田区

・神奈川県横浜市、平塚市、横須賀市

・大阪府岸和田市

・パナソニック健康保険組合

・三菱UFJ信託銀行

・沼津信用金庫

株式会社エンドレスがLockBit(ロックビット) ランサムウェアの事例

2024年4月23日ビーズ・アクセサリー・マスク店舗の運営をする株式会社 エンドレスがロックビットのランサムウェアに感染した事を発表しました。 現時点で情報流出は確認できていないとのことです。

FortiGate製のUTMをスターティア株式会社が設置した際に使用していたtestアカウントが削除されず

悪意のある第三者が test アカウントを使用してサーバに侵入されロックビット ランサムウェアに感染。

地方独立行政法人 岡山県精神科医療センターのランサムウェア 事例

概要

2024年5月19日(日)ランサムウェアによるサイバー攻撃で、岡山県精神科医療センター及び東古松サンクト診療所の電子カルテを含めた総合情報システムに障害が発生。本件について、同年6月7日(金)県警本部から連絡を受け、県警本部にてセンターの保有する患者情報の流出を確認。

流出した可能性のある情報

総合情報システムで職員が業務で作成した資料を保存していた共有フォルダ内の次の情報

- 患者情報 氏名、住所、生年月日、病名等(最大 約40,000人分)

- 病棟会議の議事録 等

経緯

岡山県精神科医療センターが公表した資料によると事件の経緯は下記の通りです。

- 2024年5月19日(日) 総合情報システムダウン

- 2024年5月20日(月) 県警本部、厚生労働省、県に連絡、システム障害のプレス発表

- 2024年5月21日(火) サイバー攻撃が原因と特定し、公表

- 2024年5月22日(水) 個人情報保護委員会に報告

- 2024年6月 7日(金) 県警本部にて個人情報の流出を確認

報道等による情報と突き合せた具体的な経緯としては、5月19日、県精神科医療センター及び東古松サンクト診療所の電子カルテを含む「総合情報システム」に障害が発生。翌20日、システム内に「暗号化させている。唯一の方法はここに連絡することだ」という英文メッセージと共にメールアドレスが記されているのが見つかる。当センターにおいては、指定されたアドレスには連絡せず、県警に被害届を提出。

6月7日に県警本部から連絡を受け、患者情報の流出を確認。ダークウェブ上に総合情報システム内にある共有フォルダが抜き出されていたことが判明。フォルダ内には過去10年分の患者情報等の資料が保存されていたとのことである。

被害の要因

被害を受けた要因としては機器の更新がなされていなかったことが挙げられています。県精神科医療センターによると、被害を受けた前年の6月に自治体病院の全国組織からVPNの脆弱性に関する通知があり、センターが利用している機器もこれに該当すると判明したものの、更新に向けて業者と協議したが進展がなく、棚上げになっていたことが要因として考えられます。

地方独立行政法人岡山県精神科医療センター 患者情報等の流出について

岡山県精神科医療センターがサイバー攻撃とランサムウェア攻撃で個人情報漏洩 センターの対応の杜撰さと認識の甘さが浮き彫りに

2024年6月11日 岡山県精神科医療センターは5月に発生したサイバー攻撃とランサムウェア攻撃で、

患者の個人情報 最大約4万人分が漏洩した可能性を発表しました。

同日記者会見も行われましたが非常に対応が杜撰で現段階でも認識が甘いです。

米国のヘルスケアテクノロジー企業であるChange Healthcareのランサムウェア 事例

概要

大手医療保険会社UnitedHealth Groupは、子会社であるChange Healthcare社に対するランサムウェア攻撃に関連した情報漏洩通知を発表。本サイバー攻撃は2024年2月21日に発生し、推定でアメリカ人の3分の1の個人情報が流出したとしている。本攻撃を受け、全米の何百もの病院や医療機関、薬局も機能停止に追い込まれた。

攻撃者の攻撃方法としては、企業や組織などのシステムを停止させてデータを暗号化し、解除のための“身代金”を要求するランサムウェア攻撃であり、Change Healthcareは翌月に攻撃者の要求に応じ、2,200万ドルを支払った。

被害内容

流出した個人情報は、健康保険加入者のID、患者の診断、治療情報、社会保障番号、請求コードなどであり、関連する情報の機密性の高さから米国内でも大きなインパクトを与えました。また、攻撃者への対応として、ユナイテッドヘルスのアンドリュー・ウィッティ最高経営責任者(CEO)は上院財務委員会で、同社が攻撃者にビットコインで2,200万ドルの身代金を支払ったことを明らかにしたことも波紋を呼びました。

本被害における業界への影響

本被害において、UnitedHealth Groupは攻撃者に対して多額の身代金を支払いました。本件を機に、医療業界において、システムを停止させてデータを暗号化し、解除のための身代金を要求するランサムウェア攻撃が最多レベルで増加しているとも言われています。併せて、今回の攻撃者が別の集団にChange Healthcare社の情報を横流ししたとも言われ、2度目の身代金の要求という異常な状況にもつながりました。

愛知陸運株式会社のランサムウェア 事例

概要

2024年3月8日の愛知陸運社の発表によると、2024年2月19日に愛知陸運社の社内サーバーへのアクセス障害が発生し、第三者からのウイルスによる外部攻撃を確認。サーバー内のデータが暗号化されていたことからランサムウェアによるものとされている。

経緯

2024年2月19日社内サーバーへアクセス出来ない事象が発生。社内調査により、当日未明、サーバーに対してウィルス(ランサムウェア)による外部攻撃を確認。個人情報保護委員会に報告。豊田警察署・愛知県警 警備総務課サイバー攻撃対策隊に通報。

株式会社テレビ新潟放送網のランサムウェア 事例

概要

2024年3月13日のテレビ新潟放送網社の発表によると、同年3月11日、社内のネットワークに接続されている複数の端末やサーバーの内部ドライブのデータが暗号化され、正常に動作していないことが判明。社内のシステム担当者を中心とした調査チームが立ち上げられ、外部からのサイバー攻撃によるものと判断

経緯

2024年3月11日の朝、テレビ新潟放送網社のネットワーク管理者が関連会社の社員からファイルサーバーのファイルにアクセスできないとの連絡を受け、ネットワークの状況を確認。その結果、社内のネットワークに接続されている複数の端末やサーバの内部ドライブのデータが暗号化されており、正常に動作していないことを確認。社内のシステム担当者を中心とした調査チームを立上げ、新潟県警や専門の調査会社に協力を依頼。

被害内容

本サイバー攻撃による個人情報の漏洩については、確認されておらず。また、被害を受けた端末やサーバは、主に情報システム系および番組制作系のものであり、本サイバー攻撃による放送への影響は無し。

綜研科学株式会社のランサムウェア 事例

概要

綜研科学社の2024年3月5日の発表によると、同年1月9日にランサムウェアによる被害を確認。直ちに、対策本部を立ち上げ、ファイルサーバーや一部システムの停止、ネットワークの遮断等の措置を講じ、外部専門調査会社や弁護士、警察、関係当局の助言を得た上で、侵入経路、影響範囲等を調査した結果、子会社の取引先や子会社に関する情報が外部に流出したことを確認。

流出が確認された内容

- 個人情報(2件):子会社のお取引先様に関する情報(氏名、会社名)、子会社に関する情報(従業員の氏名、所属部門)

- 取引情報(3件):子会社のお取引先様に関する情報(会社名、製品数量情報など)

日本商工会議所のランサムウェア 事例

概要

2024年3月22日の日本商工会議所の発表によると、独立行政法人中小企業基盤整備機構が補助金を交付または委託し、日本商工会議所、全国商工会連合会、株式会社日本経営データ・センターが実施している事業である小規模事業者持続化補助金において、小規模事業者持続化補助金の商工会議所地区の事務局である株式会社日本経営データ・センターのサーバが外部による不正アクセス(サイバー攻撃)を感知し、データの一部を滅失及び暗号化されるランサムウェア被害が発生したことが判明。

経緯

2024年3月12日(火)に株式会社日本経営データ・センターのサーバが外部からランサムウェア攻撃を受け、データの一部が滅失及び暗号化されていることを確認。独立行政法人中小企業基盤整備機構、日本商工会議所、全国商工会連合会、株式会社日本経営データ・センターが個人情報保護委員会に報告するとともに、株式会社日本経営データ・センターが高輪警察署に相談。

小規模事業者持続化補助金事務局(商工会議所地区)のサーバへの不正アクセスについて

まとめ

今回の記事では2024年のランサムウェア被害事例を紹介しました。ご参考になれば幸いです。

上記に記載していない事例は ランサムウェア 事例|被害の内容をランサムウェアの種類や企業別に解説もご覧ください。