能動的サイバー防御とは 専門家が解説

最近の報道で、政府は「能動的サイバー防御(アクティブ サイバー ディフェンス)」導入に向け有識者会議を近くに設置する意向であることが明らかになるなど、「能動的サイバー防御」という言葉が話題になっています。今回はこの能動的サイバー防御の解説や定義、概要、問題点を記載していきます。

目次

能動的サイバー防御とは 簡単に言うと

「能動的サイバー防御(アクティブ サイバー ディフェンス)」とは、これまでは相手の攻撃を受けてから対処しようとする、受動的な対応が我が国のセキュリティ方策の主体であったのに対し、攻撃を受ける前に、こちらから攻撃をしかけようとする相手のネットワークやサーバ等にアクセスして未然に無害化を図るなど、より積極的な対処方法でセキュリティを実現しようとするものです。

実現すれば我が国のセキュリティ政策における大きな変換点となると考えられます。

しかしながら、具体的に政府がどのようなことが行えるのか、民間事業者や私個人にどのような影響があるのか、といった点は依然として明確になっていません。そこで今回は予想される「能動的サイバー防御」の内容や問題点等について簡単に説明していきたいと思います。

(参照:NHKニュース「サイバー攻撃受ける前に対抗措置「能動的サイバー防御」導入へ 政府 有識者会議を近く設置」)。

能動的サイバー防御導入の背景と米国の影響

「能動的サイバー防御」という言葉は令和4年12月16日に閣議決定された新しい国家安全保障戦略において始めて示されました。国家安全保障戦略では、次のように能動的サイバー防御導入の目的が記載されています。

能動的サイバー防御の定義

「武力攻撃に至らないものの、国、重要インフラ等に対する安全保障上の懸念を生じさせる重大なサイバー攻撃のおそれがある場合、これを未然に排除し、また、このようなサイバー攻撃が発生した場合の被害の拡大を防止するために能動的サイバー防御を導入する。」

文言から、重要インフラに対するサイバー攻撃への対処が念頭におかれていることがよく分りますね。

令和4年度になってやや唐突にこのような方向性が示された背景には、増大するサイバー攻撃の脅威と米国の政策変換があると考えられます。

前年である令和3年(2021年)には米国でコロニアル・パイプライン事件が発生するなど、重要インフラに対するサイバー攻撃への脅威が話題となっていました。

米国ではそのはるか以前のオバマ政権時代から重要インフラへのサイバー攻撃への対処能力向上に取り組んでいました。その中で重要視されたのが国家が関与するサイバー攻撃への対処です。

具体的には、ロシアや中国、イランといった国家が支援するハッキング集団等によるサイバー攻撃の脅威です。

これらのサイバー攻撃は、いわゆるAPT攻撃として知られていますが、非常に高度な技術を伴い、長期かつ組織的に行われるため対応が難しいという側面があります。

それが重要インフラに指向された場合は安全保障上極めて重大な影響を及ぼすとして、米国は情報共有等を含めたセキュリティ強化、実行国への金融制裁や実行犯の訴追等の様々な手段を講じますが、実態としてサイバー攻撃の増加は止まりませんでした。

実は、サイバー攻撃は攻撃側が圧倒的に優位という特性があり、受動的なセキュリティ強化では限界があることは早くから明らかになっていました。

また、サイバー攻撃はテロや戦争等のように物理的な被害が生じにくいため、国際法上、(米国が得意な?)軍事力を利用した対応が難しいという問題もあります。そこで、2018年のトランプ政権時代に米国が打ち出したのが Defense Forward です。

Defense Forward とは

Defense Forwardは、相手の攻撃を待ち受けるのではなく、攻撃を受ける前に相手のネットワークに侵入し、そこに留まり続けて攻撃を直接妨害するとともにそれ以上の攻撃を抑止しようとするものです。上記の安全保障戦略における能動的サイバー防御導入の目的が想定する状況に合致しますよね。

米国はこの施策に基づき、統合軍の一つである Cyber Commandによる様々なサイバー作戦を実際に行っていることを公表しています。

(参照:読売新聞オンライン「アメリカ、ロシアにサイバー攻撃…ナカソネ司令官「攻撃的な作戦を実施」2022/06/02 )。

米国だけでなく、類似の施策は英国やドイツ、フランス等も行っており、攻撃を受ける前からの攻撃的なサイバー作戦によるサイバー攻撃の阻止及び抑止という考えは、世界的には一般的な考えと言えると思います。

能動的サイバー防御とActive Cyber Defense(アクティブ サイバー ディフェンス)

能動的サイバー防御はActive Cyber Defenseと英訳されています。ただし、このActive Cyber Defenseという言葉は定義が明確でなく、様々な意味で使用されているため注意が必要です。

Active Defenseとは

Active Defenseという用語は、元々は米陸軍が強大な物量を誇るソ連軍に対抗するために生み出した防御ドクトリンを指す用語でした。それがサイバーの世界で導入されたものがActive Cyber Defenseですが、当初はあくまでも自らのネットワーク内と外界の境界付近において積極的に侵入者を探知しようとするセキュリティ強化の概念でした。

しかしながら、サイバー攻撃の脅威が高まりを受け、より積極的な防御が必要との認識が高まるなか発表されたのが、2016年にジョージ・ワシントン大学のサイバー&ホームランドセキュリティセンターが公表した“INTO THE GRAY ZONE: The Private Sector and Active Defense Against Cyber Threats”という論文です。この論文では、企業のサイバーセキュリティを念頭に、官民が取り組むべきフレームワークとアクション・アイテムを提示するもので、Active Cyber Defenseの定義づけを試みています。

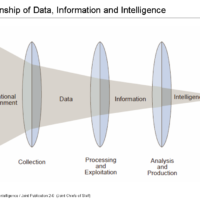

同論文では、「Active (Cyber) Defenseとは、従来のPassive DefenseとOffenseの間に位置するプロアクティブなサイバーセキュリティ対策のスペクトルを捉えた用語」(簡単に言うと、受動的防御と攻撃の間に広がる一定の幅がある範囲を指す用語、ということ)としています。

その上で、パッシブ・ディフェンスを自らのネットワーク内でファイアウォールやパッチの管理及びウイルス対策ソフトウェア更新等の純粋なセキュリティ活動、

オフェンスを自らのネットワーク外における何らかの行為の強要、コストの賦課、能力の低下及び秘匿情報への無許可アクセス等の害を及ぼす行為として区分します。

つまり、この両者の中間にある幅広い範囲がActive Cyber Defenseなのですが、下限は情報共有、上限は、リスクが高く推奨できないとしつつ、官民共同によるボットのtake downやホワイトハットランサムウェアの使用等までを含んでいます(下記図参照)。

Washington University’s Center for Cyber and Homeland Security, 2016 及び内閣府資料より引用

しかしながら、ハックバックやDDoS攻撃といった反撃行為は明確にオフェンスに区分しており、Active Cyber Defenseには含まれないとしています。

注意しなければならないのは、当該論文でのActive Cyber Defenseはあくまで政府との協同による行為を含めて、企業が合法的に実行できる対抗手段を念頭においており、国家が行う安全保障上の活動を必ずしも指すものではない、ということです。

日本においても「能動的サイバー防御」という用語が公表されるまでは、セキュリティ企業等で一般的に使用されていたActive Cyber Defenseの用語の概念は基本的に上記と同様であり、かつ日本版Active Cyber Defenseの大部分はハニーポッドやWeb beaconの活用といった、やや積極的な情報収集の域を出ないものでした。従いまして、今回政府が発表している「能動的サイバー防御」のような政府機関が安全保障上の活動として他国のネットワーク等に侵入して無害化を行うような行為と従来のActive Cyber Defenseの概念はやや乖離があると考えられます。

「能動的サイバー防御」はどちらかといいますと、先に説明したForward Defenseのイメージの方が近いかもしれません。このあたりの英語訳の選択については今後見直しが求められるかもしれませんね。

具体的な政策と影響は?

では、能動的サイバー防御とは具体的にどのようなことが行われるのか、企業や個人にどのような影響があるのかを見ていきます。国家安全保障戦略では、能動的サイバー防御の実施のための体制を整備する観点から、以下の3つの措置の実現に向けた検討を行うとしています。

1:政府・民間組織の連携

①重要インフラ分野を含め、民間事業者等がサイバー攻撃を受けた場合等の政府への情報共有や、政府から民間事業者等への対処調整、支援等の取組を強化するなどの取組を進める。

2:悪用が疑われるサーバを検知

②国内の通信事業者が役務提供する通信に係る情報を活用し、攻撃者による悪用が疑われるサーバ等を検知するために、所要の取組を進める。

3:未然に攻撃者サーバを無力化する為、政府への必要な権限付与

③国、重要インフラ等に対する安全保障上の懸念を生じさせる重大なサイバー攻撃について、可能な限り未然に攻撃者のサーバ等への侵入・無害化ができるよう、政府に対し必要な権限が付与されるようにする。

すこし乱暴ですが、簡単に整理すると①政府と民間事業者間の情報共有、特にサイバー攻撃被害等を政府と共有しよう、②通信事業者から怪しい通信の情報を提供してもらいましょう、③重大な脅威にはやられるまえにやってしまいましょう、ということになるかと思います。

能動的サイバー防御の問題点

企業との連携で「政府からの対処調整、支援等」がどこまで行われるかまだ決まっていない

まず、①政府・民間組織の連携ですが、一見当たり前のことで問題がないように思われます。しかしながら、米国のようにサイバー攻撃被害の報告を企業に義務化する、報告をしない場合は制裁金が課される、といった制度になるとどうでしょうか?企業にとっては内部事情を政府に知られなくない場合や、報告した内容が他の目的に使用されないか不安を感じる可能性もあると思います。

また、ランサムウェアによる被害の場合は、身代金を払うかどうか等の判断にも影響するかと思います。身代金を払ってしまい、かつ報告しないで罰金を科せられる、となると泣き面に蜂のような事態となってしまいます。

「政府からの対処調整、支援等」が企業にとってどの程度有益なものになるのかによっても変わるかと思いますが、具体的な政策がどのようなものになるか注視が必要です。

悪用が疑われるサーバを検知 に関する問題

次に、②悪用が疑われるサーバを検知の場合は、「通信事業者が役務提供する通信に係る情報」が具体的にどのような情報を指すのか不明なため現状では何とも言えませんが、仮に③未然に攻撃者サーバを無力化する為、政府への必要な権限付与 で行う無害化に資するような情報を収集するとなると、プライバシーや通信の秘密の保護に大きな懸念を生じさせる可能性があります。日本国憲法21条後段は「通信の秘密」を定めており、基本的には国や通信事業者は第三者間の通信を侵害することは出来ないとされています。

特に日本の法律では諸外国よりも「通信の秘密」の保護範囲が広く解釈されており、通信内容だけでなく送信・受信IPアドレスやトラフィックデータなどの外形的事項も通信の秘密に該当するとされています。

唯一、犯罪対応等の刑事捜査の場合は、警察は裁判所からの令状により通信傍受等が可能となりますが、刑事捜査ではない安全保障上の活動でそのような行為が憲法上認められるのかは疑問です。また、具体的に、誰がどのような基準で許可をするのか、その際のプライバシー保護はどのようにするのか等、課題は山積みです。仮にある人物のPCが、本人が気付かない間にマルウェアに感染しボット化していたような場合に、サイバー攻撃に関与している可能性があるからといって、国家機関が令状もなく通信を盗聴したり、通信記録を収集することが本当に許されるのか、という点は慎重に判断されなければならないと考えられます。

通信監視対象で国内のやりとりは除外

2024年7月2日 政府は能動的サイバー防御の法制化を見据え、通信監視対象で国内のやりとりは除外を検討している事を明かしました。

未然に攻撃者サーバを無力化する為、政府への必要な権限付与に関する問題

最後に③未然に攻撃者サーバを無力化する為、政府への必要な権限付与ですが、「未然に攻撃者のサーバ等への侵入・無害化」とありますが、②悪用が疑われるサーバを検知と同様にいつ、どのような基準で、誰が判断し、また誰が実行するのか等の具体的な内容は全く不明確です。

国家安全保障戦略の文言からは国外からの脅威も念頭においていると考えられますが、仮に警察が実行主体となるとすると、現状の警察庁あるいは各都道府県警察の能力・権限の観点からは難しい点が多いと考えられます。

一方で、自衛隊が担うとなると法的な根拠をどのようにするのか、という問題が立ちはだかります。国家安全保障戦略では、現在のNISCを発展解消しあらたな司令塔機能を設けるとしていますが、このNISC後継組織に実行機能を付与するとなると、まったくゼロから新たな組織を立ち上げ、必要な人材を充当・訓練するという莫大なコストがかかり、実現可能性にやや疑問符が付きます。

また、いずれの組織が実行するにせよ、②の場合と同様にプライバシーや「通信の秘密」保護とどのように折り合いをつけるのかが重要な課題になります。特に、③の場合は無害化までが含まれますので、仮に、誤って企業や個人の無関係かつ重要なデータ等が消去されたりした場合、その責任はどうなるのか、といった問題が考えられます。

まとめ

本日は最近話題の能動的サイバー防御について解説いたしました。

安全保障関連の話題はあまり馴染みがない方も多いと思いますが、具体化される方向性によっては企業や個人の生活に大きな影響が及ぶ可能性があり、少し怖いものかもしれない、ということは知っておいた方がよいかもしれませんね。今後の議論の行方に注目です。

関連記事

関連記事