不正アクセスとは 具体的な手口や被害事例を解説

2023年に、不正アクセスの被害は過去最多となりました。ニュースやSNSで不正アクセスという言葉をよく聞きますが、定義や手口、被害事例は曖昧な方がいると思いますので、この記事では専門家が分かりやすく不正アクセスとは 具体的な手口や被害事例を解説します。

不正アクセスの定義

総務省に記載の定義から抜粋すると、不正アクセスは「正当な権限を持たないものが、他人のPCやスマホ、ネットワークに侵入すること」を指します。

侵入後に機密情報が漏洩したり個人情報が漏洩することは結果的な話で、侵入行為自体が不正アクセスとなります。

不正アクセスの件数

2024年3月14日に警察庁が発表した不正アクセスの認知状況では、2023年は2022年と比べて約186%増加しています。

※認知件数とは、不正アクセス被害の届出を受理して確認した事実のほか、余罪として新たに確認した

不正アクセス行為の事実、報道を踏まえて事業者等から確認した不正アクセス行為の事実その他関係資料により確認した不正アクセス行為の事実中、犯罪構成要件に該当する行為の数をいう。

日本で普及するインターネット

2023年に発表された総務省の調査では、2022年の段階で個人のインターネット利用率は84.9%となっています。

悪意がある人間にとっては、個人へ不正アクセスを行い銀行口座へ侵入したり、企業の機密情報を盗むなどのメリットがありますので、不正アクセスは引き続き増加すると予想されます。

不正アクセスは「不正アクセス禁止法」に該当

不正アクセスは不正アクセス禁止法として制定されており、

不正アクセス行為や、不正アクセス行為につながる、IDやパスワードなどの識別符号の不正取得・保管行為、不正アクセス行為を助長する行為等を禁止しています。

なお違反すると三年以下の懲役又は百万円以下の罰金となっています。

不正アクセスの目的

不正アクセスの目的は様々ですが、大まかには以下になります。

金銭の窃取

対個人、対組織関わらず不正アクセスの目的で金銭の窃取が目的の上位になるでしょう。

組織向けの不正アクセス

組織向けの不正アクセスでは、企業のインターネットへ侵入し機密情報を暗号化、窃取し企業を脅迫するやフィッシングメールから企業のインターネットへ侵入し機密情報を窃取、不正販売するなどです。

個人向けの不正アクセス

個人向けの不正アクセスでは、インターネットバンキングへ不正アクセスし口座の金銭を窃取したり、仮想通貨のウォレットへ不正アクセスし窃取することも可能です。

また、クレジットカードの情報を不正取得しそのまま物品を不正購入し、そのまま転売するなども簡単に実行できます。

企業の競争力確保

所謂企業スパイが対象企業の機密情報を窃取するために、不正アクセスを行います。

窃取する情報には

・新製品の設計図

・マーケティング戦略

・顧客リスト

・製造プロセス

・価格

・内部告発情報

など様々です。

また、対象企業のイメージ毀損のために対象のコーポレートサイトへ不正アクセスを行い

サイトを書き換えたり、ECサイトの管理者権限を奪取し運営を停止させる事も可能です。

国家の競争力確保

中国やロシア、北朝鮮が自国の競争力を向上するために、対象国家や対象国家の企業へ不正アクセスを行います。

中国による不正アクセス

中国による国家的な不正アクセスは

・軍事的な優位性を保つ

・対象国家の不安定化

・経済的発展

のために行われています。

例えば、

・不正アクセスで取得したSNSアカウントを利用し、米国で世論誘導を実施する

・中国から支援を受けているAPT31が欧州や米国のジャーナリストや政府機関の人間を監視するために、フィッシングメールを送付する

・発展途上国や欧州政府機関へ不正アクセスを行う

などです。

北朝鮮による不正アクセス

北朝鮮は日本を含めた各国から経済制裁を受けており、不正アクセスは外貨獲得施策で利用されています。

実際、国連の委員会は2024年3月7日のレポートで、北朝鮮が約58件のサイバー攻撃で6年間に30億ドル 日本円で4500億円を窃取し、さらに外貨収入の約50%をサイバー攻撃によって獲得していると公表しています。

北朝鮮は仮想通貨取引所への不正アクセスなども積極的に行っており、日本や西欧の仕事の下請けとして北朝鮮籍を隠して業務を行っています。

ロシアによる不正アクセス

ロシアはウクライナ侵攻前に、ウクライナの電力、交通インフラへ不正アクセスを行いインフラを停止させました。

またロシアも中国と同様にSNSを利用して、米国の世論工作を行っています。

政治的な主張拡散

「アノニマス」など反監視、反権力のハクディビズムグループは政治的な主張で不正アクセスを行います。

関連記事

不正アクセスの原因

不正アクセスの原因は以下です。

・推測可能なパスワードや漏洩したパスワードを使い続ける

・二要素認証を行っていない

・フィッシングメールやフィッシングサイト、サポート詐欺などでログイン情報を窃取する

・サーバや端末、OS、システムの脆弱性を突く

・悪意のある内部の人間が、その権限を利用する

(システム管理者が顧客情報をダウンロードして販売するなど)

・個人情報や機密情報を管理しているのにそもそもID パスワードを設定していない

不正アクセスの手口

不正アクセスの手口は以下です。

フィッシングメール、フィッシングサイト

実在の人物やサービスを語ったフィッシングメールは個人、組織共に大量に送信されています。

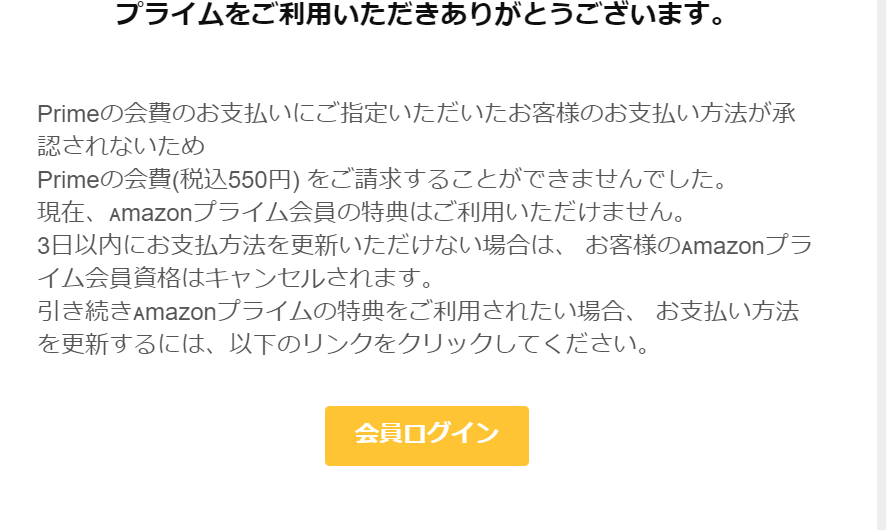

個人向けのフィッシングメールは、以下のアマゾンを語ったフィッシングメールのように

追加支払いや支払い不備を語った内容で送信されます。

フィッシングメールの例

上記メールで会員ログインを選択すると、Amazonと似たサイトへ移動しますが

これはフィッシングサイトで、ログインIDとパスワードを入力するとそのまま悪意のある人間へ漏洩します。

会社向けには、Microsoft(マイクロソフト)やAWS、GCPの料金請求やサポート窓口へのクレームの内容でフィッシングメールが送信され、文中のURLから遷移するとフィッシングサイトへ遷移し ログインIDとパスワードを窃取されます。

マルウェア

個人情報の窃取や認証情報の窃取を目的とした悪意のあるソフトウェア、マルウェアも不正アクセスの手段となります。

たとえば、前述のフィッシングサイトから無害なソフトとして、端末へダウンロードされ

特定のサイトへ接続された瞬間に認証情報を窃取する、

フィッシングメールに添付されているZIPファイルを開くと、端末へ侵入し、会社のネットワーク端末へ侵入するなどです。

ゼロデイ攻撃

ゼロデイ攻撃はメーカーや作成者が気づいていない、対策されていない脆弱性を利用して行うサイバー攻撃です。

公表される前の脆弱性はダークウェブ上でも買取が行われており、実際ロックビットは脆弱性を買い取り、自身のランサムウェア攻撃に利用していました。

システムやOS、端末の既知の脆弱性を利用して攻撃

ソフトウェアやOSは必ず脆弱性があり、対策の為のパッチが提供されています。

しかし個人、会社問わず利用者側が能動的にパッチをインストールしなければ、意味がなく

サイバー攻撃者は、既知の脆弱性のパッチが起用されていないソフトや端末を機械的に収集し、攻撃を行います。

ブルートフォース攻撃(総当たり攻撃)

ブルートフォース攻撃(総当たり攻撃)はパスワードの組み合わせを機械的に全て試行する攻撃です。

大量のアクセスが発生したら、接続を遮断するやアラートを上げるなどの基本的な対策をしていれば対応できますが、中小企業ではそういった対策がされていないので、ブルートフォース攻撃(総当たり攻撃)はまだまだ利用されている不正アクセスの手段です。

クラウドサービスやSaaSの設定ミスを検知して攻撃

公開されているグーグルドライブのURLや誤って公開されているGitHubの秘密鍵などを

機械的収集しログインする手段です。

AWSやGCPを利用している場合、誤設定で個人情報が意図せず公開している事もあり、

実際2024年4月にワークスタイルテックが クラウドサーバの誤設定で15万分のマイナンバーや住所のなどが含まれた重要な個人情報を漏洩しています。

不正アクセスの被害事例

不正アクセスの被害事例は以下です。

岸和田スポーツが運営するECサイト「Kemari87KISHISPO」

岸和田スポーツが運営するECサイト「Kemari87KISHISPO」が不正アクセスによる個人情報漏洩を発表

Dell(デル)

Dell(デル)が不正アクセスにより4900万人の個人情報漏洩の可能性

東急

東急が不正アクセス被害、データを不正閲覧された事を公表

ソラーレ ホテルズ アンド リゾーツが運営する雨庵 金沢

ソラーレ ホテルズ アンド リゾーツ会社直営の雨庵 金沢が利用している予約管理システム「Expedia」が不正アクセスされ、情報流出とフィッシングサイトへ誘導するメッセージが配信されている事を発表しました

米、ガン病院

米、ガン病院が不正アクセスで約82万人の個人情報流出の可能性を発表

不正アクセスを防ぐには

不正アクセスを防ぐには、個人・組織で以下の方法が有効です。

多要素認証(MFA)を有効にする

サービスやシステムの認証画面でログインした後に、SMSやメール、アプリなどの再度認証を行う設定です。

多要素認証(MFA)は不正アクセスを防ぐ方法として個人、組織共に有効な手段です。

複雑なパスワードを設定する

大文字、小文字、数字、記号が設定しかつ誕生日や名前に関連しないパスワードを設定する事も有効な手段の1つです。

複雑なパスワードを設定する事により、ある程度パスワードリスト攻撃を防ぐことができます。

組織でセキュリティポリシーを策定・更新し続ける

セキュリティポリシーを策定し、

・個人情報に関するダウンロードや閲覧など権限や役割によって変化させる

・パスワードを紙に書いて放置しない

・デスクトップを離れるときはロックする

・パソコン端末を暗号化処理する

など一般的な情報セキュリティの環境を整えていきます。

なお、ポリシーは定期的に変更していく必要があります。

UTMやEDR、アンチウィルスソフトを導入する

組織の場合は、ネットワーク全体を防御するUTM、個人と組織の場合は端末へアンチウィルスソフトやEDRを導入し端末への不正アクセスやマルウェア感染を監視します。

セキュリティ教育を実施する

企業がフィッシングメールや標的型攻撃のメールによりマルウェアやランサムウェアに感染すると

対策としてセキュリティ教育の実施が記載されているほど、セキュリティ教育は不正アクセスの対策として重要です。

集合教育はもちろん、できるだけEラーニングなどの定期的なセキュリティ教育が重要になります。